偶然的一天,我闲来没事干,于是我便去逛一下我以前母校的网站,我登陆上QQ一问同学,还真的有。

我打开一看,发现主站最近更新在2015年,看来学校对网站不太够重视。在我们人口众多的大安徽,看来只有升学率最有发言权了。我在上面转了一下,发现并没有什么查分系统,我正要问同学呢!突然发现QQ没有了,因为我记得我没有关闭QQ。看来网站被人放马了,然后我在想到我今天就上了我们学校的网站,看来木马是来自学校的网站了。居然有人敢在我母校的网站上挂马,真是胆大包天,看来我得治一治。

既然QQ都没有了,那上面至少有一个QQ木马,并且连瑞星杀毒软件都没用,因为我就一直开着瑞星。看来挂马的人一定不是一个菜鸟。我打开ie临时文件夹,发现没有exe文件,我正在纳闷,忽然想起来,现在木马好像都有一个叫安装后删除的功能。不管了,按照以前我的方法:我先打开x-sniff,输入x-sniff.exe-pass -hide-log pass.log开始监听。然后我登录QQ,再停下x-sniff。我想到我以前反盗QQ的经历,一会儿放马者肯定对着空空的邮箱犯傻了,但是我高兴啊!但是当我打开记录文件的时候,傻的人就是我了。

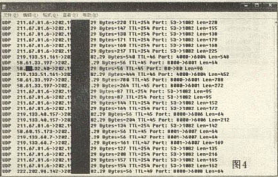

这里并没有出现以前我所说的smtp服务器地址什么的,什么都没有。我愤怒了,监听所有的tcp和udp,这下就有了,木马用80端口通信,看来放马者为了我的QQ是煞费苦心啊!我也低估了他的水平。不过从ip地址上来看,asp接口就在我们学校的网站上。

我漫无目的的在c盘里搜索今天创建的文件,突然在c:\windows\system32下发现了NTdhcp.exe,这不就是传说中的啊啦QQ大盗吗?还有一个explorer.exe,看到了吗?我们把这两个文件打包上传给瑞星,然后我们再下载一个阿拉的主程序,用上面的清理功能把木马卸载掉。第二天,瑞星回复说那个explorer.exe是灰鸽子,看来放马者这是欠打的,一个不够,又加一个,看来现在的木马也是买一赠一。

为了让千千万万只会聊天的同学,远离QQ被盗之苦,我又一次勇敢地闯进了我们学校的网站。按我今天在论坛的最下面,发现了这个害人的木马。

我把这个害人的help.htm用迅雷下载下来,可是加密了。多少能看出是url加密,没关系,再转回来。原来这个dvbbs.exe,gezi.exe,ray.js就是我们要找的幕后凶手了。下载下来,发现这个放马者的免杀技术实在是让我佩服,瑞星居然都没警报。Gezi.exe应该就是灰鸽子了,所以dvbbs.exe就是啊啦QQ大盗。

下一步我们就是和老师申请进入网站,彻底清除木马了。

下面就是删除help.htm,dvbbs.exe,gezi.exe,inc/ray.js,js/ray.js,现在只剩下QQ大盗的asp接口了。我翻了半天,发现是admin_fso.asp,QQ号码保存文件是help.txt。

盗别人QQ号是违法的行为,所以我也希望大家不要通过挂马这种损人不利己的方式来证明自己的实力,因为做人要厚道。

本文为网络安全技术研究记录,文中技术研究环境为本地搭建或经过目标主体授权测试研究,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,在挖掘、提交相关漏洞的过程中,应严格遵守相关法律法规。