最近,在网上出现了另一个惊人的恶意软件,这款恶意软件主要是针对银行卡支付处理器和其他的一些金融服务。

安全研究人员已经发现了一个复杂的恶意软件,它是可以在银行卡支付之前就开始执行的恶意软件,并且这款新的恶意软件是很难被检测到和删除掉的。

这款新的恶意软件的名字叫做“复仇者”,这个恶意软件其中的一部分,包括了用于捕获屏幕,传送文件,注射过程,记录击键,在受感染的计算机上进行其他的一些恶意活动。

这款恶意软件主要针对银行自动提款机、金融事务处理、信用合作社,以及金融业务服务类的公司。

今年年初,网络罪犯调整“复仇者”包括一个名为BOOTRASH的效用,它可以修改受感染计算机的启动过程。在正常启动过程中,任何Windows电脑都可以从硬盘中读取数据MBR(主引导记录),加载VBR 然后使用特定于操作系统的代码包含操作系统指令然后开始引导过程。

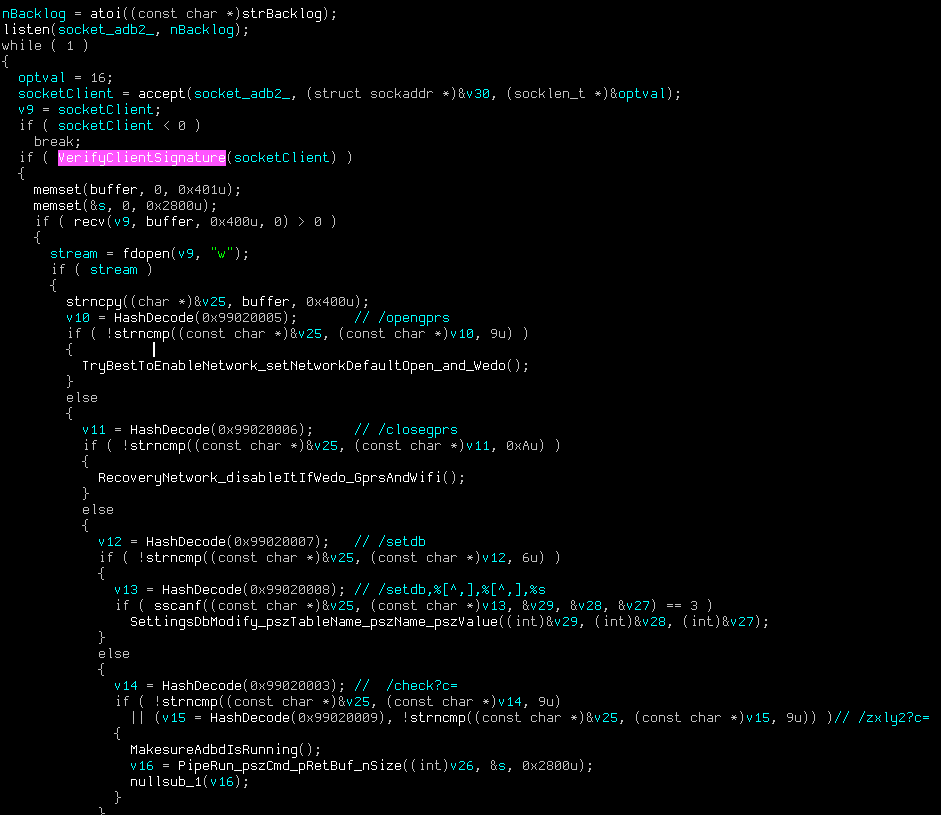

这个过程通常是这样的:

1、首先,恶意代码注入“复仇者”组件存储在虚拟文件系统到Windows内核

2、操作系统代码

加载自BOOTRASH以外机器的操作系统,它不受任何形式的完整性检查,也没有任何的组件的扫描系统的可以检查到这个程序,这有助于恶意逃避检测。

如何保护你的系统不受对手Bootkit恶意软件?

重装你的Windows机器的操作系统并不是一个好的方法,因为就算重新装了系统也摆脱不了这种恶意软件。这个恶意软件的解决方案是使用软件工具可以访问在规模和扫描原始磁盘Bootkits的证据。

“复仇者”决不是第一个恶意软件劫持电脑正常启动过程,以获得持久性和隐形,但它是第一个包含bootkit家庭功能的恶意软件。

在过去,研究人员发现恶意威胁如TDL4(Olmarik),Rovnix Necurs,Carberp。其中,Carberp银行木马有针对性的金融机构。