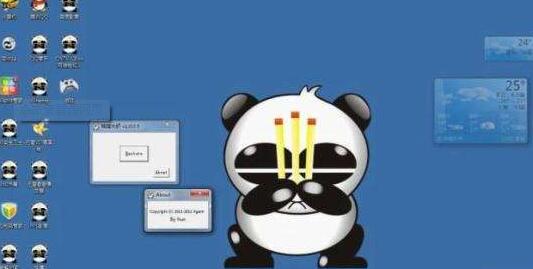

“有人的地方,就有江湖,有江湖的地方,就有我,常在江湖飘啊,哪能不挨刀。”某日,我正在下载个自校验工具,结果不幸中招。打开后一切还算正常,但当我将自校验工具关掉后,神奇的一幕发生了,满屏的熊猫,我晕杀软竟然没反应,看来是做了免杀的,杯具啊(是哪个天使姐姐做的好事啊)。这时的我赶紧抄出家伙( XueTr.exe, 一款ark工具),结果又一幕悲剧发生了,XueTr根本启动不了,所有的exe文件全变成了图片。看来是做了文件关联了,心想:一般的病毒他不会把rar的后缀也考虑进去吧。是的的确是,我将XueTr后缀的exe改成了rar,图标变成了rar文件的图标,而不是先前的图片的样子。可是改了后缀根本就运行不了啊(x友:说了半天放了个没响的屁)。

大家不要着急,听我慢慢道来(x友:在卖关子,小心把你阉了)。改了后缀的可执行文件,用dos命令是可以启动开的。我们先新建一个文本文档,里面写入start XueTr.exe。将其文件另存为1.bat(幸好bat没有被禁掉),运行l.bat,我们的ark工具终于复活了,打开系统杂项设置看到了一些文件关联显示为红色,这就是被病毒所修改的,二话不说右键选择修复所有。ok,现在的exe程序都可以运行,我们离成功又进了一步。go on,打开启动选项卡,看到了一些显示蓝色的条目,这些要重点对待,看到了一个叫fuck.exe的。很可疑,右键选择检验数字签名。结果提示文件没有签名,选择该文件右键选择删除启动信息和文件。

看下进程也没有可疑的进程。下面拿出360急救箱进行扫尾工作吧。喝杯下午茶,让他修复吧,一会功夫,图标全部修复过来了。最后把病毒样本传到杀毒网上,等杀软更新病毒库,再全盘杀一下。

下面我们就看一看这个鬼文件,是用winrar捆绑的,我们把它提取出来。将其载入winhex,选择搜索中查找16进制数值,填入211A07,搜索,一直F3一直查找下一个,直到搜索到例如52xx72211 A07或5261xx211A07的形式为止,我第二次找到了520072211A07。我们将其中的00改为61。(如果搜索为5261xx211A07,就将xx地方改为72)。接着搜索807a,我搜到的为807a1000,我们将00改为61(这里搜到的第四个字节必须与你先前搜到的xx位置的数值一样,如果先前是5261xx211A07,把第四个字节改为72),保存。现在选择文件右键出现了用winrar打开,看到了一个为1.exe(真正的校验工具)和fuck.exe(熊猫烧香变种病毒文件)。

至此我们的熊猫之旅就结束了,最后友情提示下,病毒在虚拟机试下就算了,最好别再实体机运行!