引言

时下各大IT厂商纷纷进军移动终端市场,随着智能手机和平板电脑等各种智能终端的发展,它们对数据的处理能力也日益强大,并且轻便易带,所以大有取代传统的个人电脑之趋势,这种发展趋势显然给我们的生活和工作都带来了很多好处,但不可置疑的是同时这也给我们的信息安全带来了新的威胁,手机短信被窃、手机话费被盗等新闻已经屡见不鲜了。

而本文要说的不是智能终端本身所遭受的威胁,而是通过智能移动终端向外部其他信息系统发起的攻击威胁。我们能够使用智能手机来打游戏,使用平板电脑来进行视频会议,当然也就能利用它们来进行黑客攻击行为,这样未来的黑客就不仅是呆在房间里的电脑前面了,而是可能随身带着某种智能终端到处游走,并且这些移动的攻击不仅仅是古老的wardriving,而是在普通电脑上面能进行的黑客攻击操作都能在智能终端上面实现。

移动渗透测试平台

本文选择的渗透测试平台是BackTrack,这是在国际上最为知名的信息安全专用操作系统,在backtrack系统里面可以开展信息搜集、漏洞扫描、漏洞利用、权限提升、维持访问等一系列的渗透测试操作,另外还可以进行电子取证、逆向工程、压力测试、报告编写等其他信息安全相关的工作。

其前身是Auditor Security Live CD,后来整合了WHAX(先前的Whoppix)而成的。早期BackTrack是基于SLAX的自启动运行光盘,从BackTrack4开始改为使用Ubuntu做基础平台了,其可以作为live usb或livecd使用。从2006年BackTrack第一版面世到2011年发布目前最新的BackTrack5R1版本,已经发展了6年多的时间。

类似的操作系统还有WiFiSlax、Wifiway、nUbuntu、SkyRidr、PHLAK、slitaz、mpentoo、NodeZero、REMnux、Security Onion、OWASP livecd、backbox等,但是实际上有专业团队在维护和持续更新的就只有backtrack,它也是目前唯一发布ARM平台下IMG镜像的,而目前几乎绝大部分的智能手机或平板电脑都是基于ARM(AdvancedRISCMachines)处理器的,这是Acorn计算机有限公司面向低预算市场设计的第一款RISC微处理器。更早称作AcornRISC Machine。

backtrack的IMG镜像就可以在这些使用ARM处理器的智能终端上面使用,如图1是在摩托罗拉XOOM平板电脑上面使用backtrack,图2是在摩托罗拉智能手机上面使用backtrack,下面就开始介绍在Android系统下安装使用backtrack的方法。

图1摩托罗拉XOOM平板电脑

图2摩托罗拉智能手机

Android系统提权

本文用来演示的手机是索爱XPERIAx10i,要用它来安装backtrack,先要获得Android系统的root权限,提权原理也是用Linux内核提权漏洞来获得root权限的,下面是手机的一些基本信息。

手机型号:X10i

Android版本:2.3.3

基带版本:2.1.71

内核版本:2.6.29-00054-g5f01537 SEMCUser@SEMCHost #1

版本号:3.0.1.G.0.75

这里使用的提权工具是SuperOneClickv2.2-ShortFuse,下面是提权的步骤:

1、先要在电脑上安装手机的USB驱动,其他的根据你的手机型号和电脑操作系统来选择相应的软件。

2、下载最新版本的提权工具,名称是SuperOneClick。

3、把手机关机,取出手机中的SD卡,然后开机,到手机的“设置”-“应用程序”-“开发”-“USB调试”中关掉USB调试功能,

4、手机使用USB连接电脑,打开SuperOneClick,点击工具界面上的“Root”。

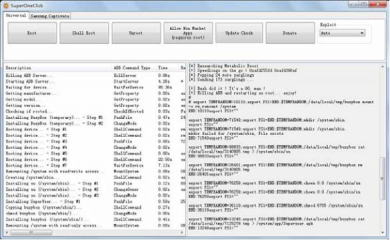

5、看到SuperOneClick出现这两条信息:* daemon not running. starting it now on port5037 ** daemon started successfully *,这时再到手机的“设置”-“应用程序”-“开发”-“USB调试”中打开手机的USB调试功能,SuperOneClick就会自动开始提权操作了.如图3.

工具自动提权。

6、我们回到手机上,登录Android的“电子市场”(AndroidMarket)安装一款“终端模拟器”(TerminalEmulator)用来执行命令,当上面执行提权操作成功之后,我们就可以在“终端模拟器”里面使用su命令在转为root权限了.如图4。

图3工具自动提权

图4提权成功

Android安装backtrack(电脑中的操作)在上一步提权成功之后,我们还需要做一些准备工作,首先手机还要从“电子市场”(Android Market)上安装一个用来连接VNC的androidVNC工具,另外要下载Backtrack5的ARM版本,但是由于backtrack官方提供的arm镜像大于 4G,只能在摩托罗拉的xoom平板电脑上用,我们普通的安卓手机用的SD卡是fat32的文件格式,放不下大于4G的文件,所以不能直接使用backtrack官方的 ARM镜像。大家下载减缩后的backtrackimg镜像。

用Linux系统下的cat命令合并上面下载的三个压缩文件为bt.7z一个文件,命令如:“cat bt.7z.001 bt.7z.002 bt.7z.003 > bt.7z”,用7z命令解压合并后的压缩文件:“7ze bt.7z”,如图5。

cat bt.7z.001 bt.7z.002 bt.7z.003 > bt.7z

合并文件7z e bt.7z

解压文件

解压后可以看到以下文件:

bt

backtrack的命令行版本chroot。

backtrack镜像。

bt.img

startbt

stopbt

installbt.sh

挂载并准备使用backtrack。

卸载并释放所有资源。

自动配置脚本。

图5

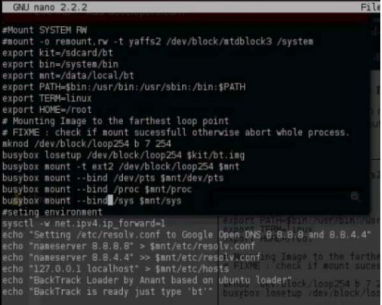

我们还需要按以下方法修改一下startbt这个脚本文件如图6。最后新建一个名称为bt的文件夹,把它们全部放进去,把这个bt文件夹复制到你手机SD卡的根目录下。

把startbt这个脚本文中的以下三行

mount -t devpts devpts $mnt/dev/pts mount -t proc proc $mnt/proc mount -t sysfs sysfs $mnt/sys

修改为:

busybox mount --bind /dev/pts $mnt/dev/pts busybox mount --bind /proc $mnt/proc busybox mount --bind /sys $mnt/sys

图6

Android安装backtrack(手机中的操作)

在做完上面的一些准备工作之后,我们回到手机中打开Terminal Emulator(终端仿真器)上运行以下命令自动配置backtrack,su转为root用户cd /sdcard/btsh installbt.shstartbt跳转到sd卡的bt目录下面运行配置脚本启动backtrackbt

进入backtrack的命令行界面

上面的命令执行成功后就可以在命令行中使用backtrack了,当然还可以通过androidVNC连接backtrack的图形界面,首先要使用ui命令启动backtrack的VNC服务,默认密码是12345678,你可以使用BT的vncpasswd命令更改这个密码,当你要关闭VNC时可以使用killui命令来停止运行vncserver。

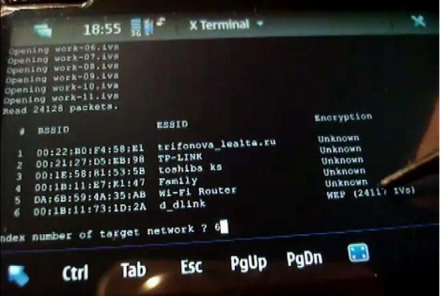

打开手机的androidVNC配置以下信息,连接backtrack的VNC即可打开漂亮的图形界面,如图7,但是图形界面打开的速度就要看你手机的性能了,有些手机打开会比较慢,这时我们就可以开始一些渗透操作了,如图8是在诺基亚的N900上面进行破解无线密码。

Nick : BackTrack (bt for short)

address : localhost

port : 5901

password : 12345678

图7

结束语

上面介绍的是在安卓的手机上面安装backtrack渗透测试系统,当然我们单独安装某款渗透工具也是可行的,从上面的介绍可以看出使用智能手机或平板电脑来进行渗透测试的可行性。可想而知,此后我们的信息安全面临的威胁必然更加严峻,特别是对于这些智能终端的取证更加艰难,因为它们比起普通的电脑来说更加容易隐藏和销毁。一个人拿着手机站在你身旁,你根本不知道他在干嘛,也许他正在窃取着你手机中的信息呢。

本文为网络安全技术研究记录,文中技术研究环境为本地搭建或经过目标主体授权测试研究,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,在挖掘、提交相关漏洞的过程中,应严格遵守相关法律法规。