无意中笔者在网上接触到了一款新的QQ盗号软件,叫战争贩子QQ大盗。这款软件软件无论在主界面还是在配置形式上来看感觉与普通的钩子记录型的盗号木马没有太大区别,但是运行服务端之后,笔者发现这是一款方法新颖盗号程序:替换QQ.EXE为一仿真QQ登陆界面(本软件中为QQ.EXE),用户运行伪造登陆框后输入登录资料,木马程序便可获知账号密码,达到盗号的目的。

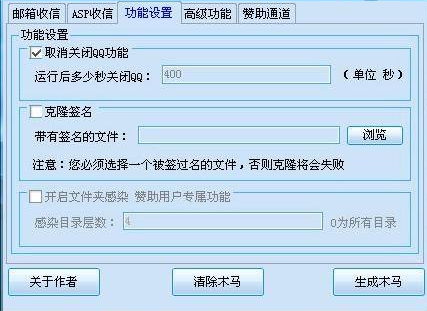

本软件客户端配置方法与其他ASP收信盗号的QQ大盗方法大体相同,在这里笔者就不一一阐述了。

下面笔者开始分析本程序的工作原理。这款软件由生成器、服务端模板serve.dat、压缩工具ASPACK还有后台收信文件组成,小马大小447KB,图标为一图片图标,伪装性较强。运行小马后,小马会自删除并且出现一张美女图片(实话说这张真不是美女),此时会有少许延迟,笔者认为本软件此时访问了网络,然后QQ掉线,重新登陆发现QQ主程序已经被替换掉了。

在封包截取(WPE)方面笔者验证了刚才的想法。程序运行时确实访问过网络,经过分析发现小马运行后访问过一个图片链接,而该链接即为那张美女图片链接(笔者此时疑问,如果作者替换了服务器上的图片文件,改为一个后门的话,会有什么结果呀?),然后笔者利用自己配置的木马进行测试收信的时候,WPE再次截取到未加密的收信数据。这样经过IP与域名的转换在链接上数据中分析获得收信文件的地址,很轻易的就能破解出马的收信箱子,我们前往ip查询网址进行ip域名转换后获取了该IP对应的域名www.然后通过默认收信地址login.asp就能猜出收信地址。

另外,笔者使用FILEMON工具对硬盘文件改动进行分析,发现产生了若干新文件,war.exe killprocess.dll script.vbs 1.jpg QQ.exe,进一步分析文件大小及其性质可以看出,小马运行后产生一个副本到war.exe(war.exe和生成的木马MD5值完全一样,并未做任何修改),并且释放出一个dll文件和一个脚本文件到system32文件夹中,此时结束自己并自删除,之后运行副本文件,替换原QQ。下面笔者就对关键的几个文件进行分析。

一、Script.vbs

笔者最先注意到的是system32下的script.vbs文件由于该文件为vb脚本所以可以用记事本打开分析,打开后发现,这是一个QQ自动登录器。代码中作者首先将获得的QQ路径替换1234567890123这段字符串,QQ号替换11111111111这段字符串而密码则替换10000000000这段字符串,剩下的就剩下模拟TAB键在控制光标位置了,确实是一种巧妙的自动登录的方法,但是缺点是没做到隐藏登录,这点是个遗憾。

二、Killprocess.dll(杀进程)

紧接着,笔者使用viewdependencies(这是一款DLL函数、地址的查看器)打开了killprocess.dll文件,发现该文件有两个函数组成:1.QQDIR,2.KILLTASK。翻译过来就是QQ路径和结束进程,调用QQDIR获取QQ所在路径,用KILLTASK函数来结束QQ程序的进程。

三、图标资源

比较可笑的是,笔者注意到了小马的图标有点异样。打开图标获取软件ICONGETER,对图标进行了提取发现,图标上面多了3个微小的红点,而对此现象大多数人表示不解,笔者在这里做了一个实验,由于本程序是由DELPHI编写,作者就提取了图片文件的图标用DELPHIf故了一个空文件,并且生成了EXE文件,此时右下角的360安全卫士马上就提示发现病毒,原来是作者为了免杀修改了图标资源蒙混过关的。(在这里笔者深有感触,笔者平时是很支持360的,但是如果单单修改一个图标资源就可以免杀的话,那么360还有很多需要改进地方啊)。

四、小结

至此,笔者结束了对本软件的分析,通过本次分析,笔者发现了这款软件的诸多不足之处,笔者希望读者能够靠自己的能力发现程序中的不足,从而防范QQ被盗,保障自己的财产安全。重要的是,千万不要被所谓的木马“偷天换日”。

本文内容所提及均为本地测试或经过目标授权同意,旨在提供教育和研究信息,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,作者不鼓励或支持任何形式的非法行为。