最近下载了很多软件都发现有后门,由此就联想到我们广大的小黑,是不是也像我一样中招了,是不是也正郁闷着呢?没关系,我有一些检测后门的方法,在此就分享出来供大家参考参考,或许能解决一些问题。在软件后门的检测中,我们所需要环境是:断网、虚拟机、沙盘等。

一、捆绑木马检测法

在软件后门中我们最常见的就是捆绑法了,狡猾的捆绑者将一些木马捆绑到图像、视频等常见的文件中,并起了一个特别吸引人的名称来引起大家的注意,一旦我们不慎打开了这些软件也就会“中招”了,那我们要如何检测呢?请看招!

第一招:杀毒软件

我使用VB简单的弄了两个文件来进行演示,这个两个文件的名称分别为“木马l.exe”和“软件1.exe”,使用捆绑器捆绑后的名称为“1.exe”。启动杀毒软件来查杀一下(注意:不要把发现病毒后的处理方式勾选为自动清除哦,因为一些重要的文件还可以提取出来研究的),正常情况下,我们看到的是一个文件,而杀毒软件却显示有两个文件,这就说明了存在捆绑的木马。顺便我再说一句,这种方法对资源文件隐藏也有效。

第二招:反捆绑器

我们双击运行反文件捆绑器,点击“|”按钮,选择我们要分析的文件,然后再点击“扫描文件”,我们看到了提示“该文件捆绑有2个未知程序”,这就说明该文件捆绑有另一个文件。刚才我说过了“不要把发现病毒后的处理方式勾选为自动清除”,在这里我们就可以使用反捆绑器把捆绑的文件分解出来,点击“分解文件”后就可以分解出来了。

二、其他木马检测通用法

作为一个网络安全爱好者,我们也经常会下载一些安全工具来使用,例如工具、NB5.5等等,对于这些工具杀毒软件都会报毒,那么我们该如何检测呢?首先要准备如下工具:IceSword(冰刃)、下载者监视器、WsockExpert、注册表监视器。

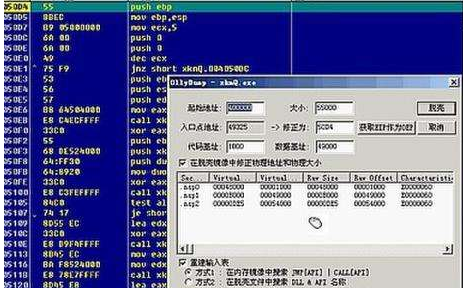

下面我们就开始断网检测,断网是为了防止检测的软件进一步下载新的木马,我使用邪恶后门添加工具给软件1.exe加了个后门,然后打开下载者监视器,点击“开始监视”下面的小方框,就会显示“启动监视成功!”,随后再打开我们需要检测的文件,一打开就发现猫腻了,下载地址居然是“xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx”,真不知道这是如何实现的!

我们再来看下注毋表监视,我使用VB简单的制作了一个写入注册表的小程序,打开注册表监视器,然后我点击了“新建”按钮,注册表监视器马上就弹出了注册表被写入的提示。恶意用户通常会在我们下载的一些软件的某些程序中加入某个特定的地址,这就是为什么我们一打开程序就会在后台偷偷的访问某些特定地址的原因了。

该如何揪出这些地址呢?这时就要用到WsockExpert了,首先打开我们的演示程序“WsockExpert演示.exe”,在WsockExpert中打开我们要抓包测试的程序,然后我们就可以看到捕抓到的数据了,发现该程序访问的“后门”地址为hacking。

要查看程序连接的IP地址,我们就运行需要检测的程序,使用360网络连接查看器就可以清楚的查看到程序连接的IP地址,如果我们是在网吧上网没有安装360,那么可以依次点击“开始”→“运行”,输入cmd打开命令提示符,然后执行netstat -an来判断是否连接了其它IP,注意在执行这一步的时候最好把所有的连接网络的程序都关闭掉。

最后我再来总结一下,检测的文件中发现生成了可疑文件(主要是在C:\WINDOWS和C:\WINDOWS\system32生成的文件)有连接可疑IP、添加可疑的启动项,则该程序90%存在后门。随着病毒的不断更新,检测方法也不断深入,这里我只是介绍了冰山一角而己,如果大家有什么更好的方法也记得要写出来分享哦!