自从网上公布了将木马隐藏在回收站的方法来躲避杀毒软件的查杀后,许多木马和病毒就也喜欢上了它,前几天我电脑上感染的这个木马就是如此,在各个盘的根目录下都生成了autorun.inf和Recvcled,利用desktop.ini将自己变成了回收站。当我们点击它的时候,它显示的是回收站,但里面却包含有病毒,如果想使用杀毒软件查杀的话,则根本就不可能!

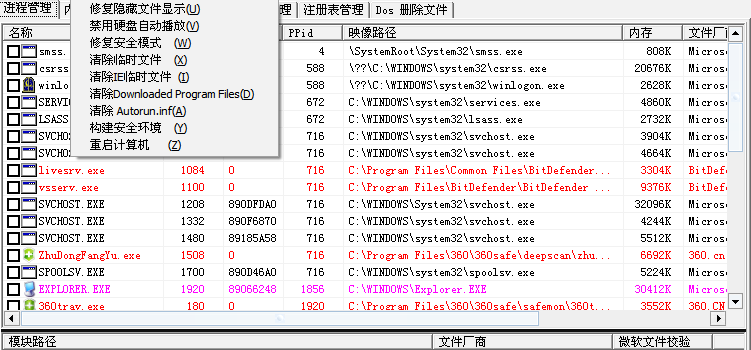

我们运行wsvscheck,打开它的进程管理,可以看到里面有一个rundll32.exe,它的镜像地址是C:\autorun.inf\rundl132.exe。直接打开C:\autorun.inf是不能进入此文件夹的,但既然对方是使用desktop.ini来转变成回收站的,那我们就直接把这个文件删除掉,这样就可以恢复本来的面貌了,具体的删除操作就是在wsvschcck的“文件管理”中进行,在此略过!

删除desktop.ini文件后我们再来打开C:\autorun.inf,看看里面是否“别有洞天”,我们可以看到进程里的那个rund1132.exe,为了能够迷惑用户以及避免用户把恢复原样的文件夹删除,此病毒还特地建立了个名为“文件免疫”的文件夹。

结束rund1132.exe的进程后删除木马,但当我查看端口时却发现还有可疑的外部lP地址在连接我的电脑,我这才想起C盘里还有个Rccvcled回收站呢,同样删除其目录下的dcsktop.ini。

目录里包含了之前的rundll32.exe,还有很多以fne为后缀的文件,不知道是啥东西,但当我进入文件夹的时候终于明白了。原来这是一个使用易语言编写的病毒,我顺便把它们上传到了世界杀毒网来看看它的免杀效果如何,几乎可以过全部的杀毒软件,但过不了瑞星,因为在瑞星的论坛上已经截获了这个病毒的样本!

我又使用360安全卫士查杀了一下,居然没有发现这个病毒,我知道云查杀是根据木马的所有可能启动方式来得到文件.然后进行md5验证来查杀的。一般来说,木马肯定是利用注册表,还有DLL加载进程等目前常用的启动方式来启动的。但奇怪的是,它怎么躲过360的云查杀的呢,估计如果不是MD5碰撞的话,就是改变启动的类型。

于是我在wsvscheck的“活动文件”中进一步得到了这个病毒的启动方式。直接右键定位到注册表,看一下到底是怎么回事,看完之后记得把uscrinit.exe后边的文件路径给删除掉哦。

怪不到360的云查杀会是这样,因为它只查杀这个启动项的userinit.exe,却似乎忘记了后面的c:\recvcled.exe\recycled.exe,把其它盘的回收站也都清除掉,病毒就算是顺利的清除完毕了!