前几天我把U盘借给朋友拷东西,后来就发现U盘中除了我制作的免疫文件夹外,其余的文件都感染了病毒,初次见到感觉挺吓人的。那位朋友也告诉我说,她家中的电脑也安装了360和瑞星,病毒库是一个月前更新的,按理说也不算旧,可无论如何,就是杀不掉这该死的病毒,于是只好找我帮忙,这当然是义不容辞的事情了!

我们暂且把这个病毒叫做“鬼脸嘟嘟”,先来查看一下系统的进程吧。系统自带的“Windows任务管理器”有可能已经被病毒给映象劫持了,再说了,厉害一点的病毒也不可能让我们那么轻易的结束进程的。我推荐使用一款叫做PrcMgr的Windows进程管理器,它最大的特色就是进程查询功能,能够让我们清楚的知道系统中的各个进程是干什么用的,不过它的进程信息库也很长时间没有更新了,这也算是一个遗憾吧。

双击运行程序后,有两个与众不同的进程映人了眼帘-kiss.exe和kissme.exe。根据我的经验判断,这两个可能互为守护进程。选中结束它们,结果弹出了对话框,说是不能结束进程,看来这个病毒作者还有点儿本事啊。

我们也不能示弱了,下面就请出我们的杀毒利器。因为冰刃已经被病毒给Kill掉了,另外我也想试试Wsyscheck的威力如何,于是就运行了Wsyscheck,然后选中并结束kiss.exe和kissme.cxe的进程,成功的结束掉了。再来到“SSDT检查”项,这里默认显示了全部的SSDT表,红色表示内核被HOOK的函数。

简单的说明一下,SSDT的“代码异常”栏如果显示为“YES”,表明该函数被Inline Hook。如果一个函数同时存在代码HOOK和地址HOOK,则对应的模块路径显示的是Inline Hook的路径,而使用“恢复当前函数代码”功能只恢复Inline Hook,路径将显示为地址HOOK的模块路径,再使用 “恢复当前函数地址”功能就能恢复到默认的函数了。 如果使用“恢复所有函数”功能,则同时恢复上述两种HOOK。因此我们选择“恢复所有函数”就行了。另外再注意一下,如果发现木马修改了SSDT表,一定要先恢复SSDT,再做注册表删除等操作。

接着选择“系统模块”,查看“服务项名”,发现有4个奇怪的服务,这应该是病毒随机生成的服务名称。先选中一个,点右键选择“转到服务列表”,再单击“设为禁用”。这是因为如果直接停止的话,病毒会让系统蓝屏的。剩余的三个也按照同样的方法进行禁用。

再来到“服务管理”项,分别选中那四个服务,点右键选择“定位注册表项”,然后把服务对应的注册表项删除掉。最后再来到“活动文件”项,选中userinit.exe文件后单击“修复所选项”即可。

在“文件管理”中,找到“D: \Program Files\Tencent\qq\qqgame\…”路径里面的文件,这是病毒的原文件,但该文件夹被保护了(病毒作者这点做的倒挺高明的,有兴趣的读者可以试一下),普通的删除是不行的,使用YVsvscheck删除就可以了。

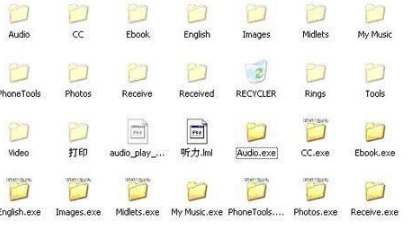

事情到这儿还没有结束,重启电脑后,我们还得继续进行,由于病毒把文件中的隐藏选项启用了,所以我们选择Wsyscheck“工具”下的“修复隐藏文件显示”。现在,就看到了被病毒隐藏的文件夹了,一个一个的恢复被隐藏的文件夹是挺麻烦的,不用担心,我已经编写好了一个批处理文件,专门用于这种情况,要是大家也遇到这种隐藏文件夹的变态病毒,使用这个恢复就行了。总之,我们以后要是遇到了比较棘手的病毒,只要整理一下思路,问题就会迎刃而解了!