爱好计算机的我,经常管理公司的各大阶级电脑的安全。因为时不时的要进行资源共享,共享的不光有资料,还有一些文件,所以故事也就开始了。

之前有一个公司的员工在使用powerpoint查看资料时,打开了一个flash播放器后电脑变卡了起来,大家要知道,这可是3.2GHz+512M内存的电脑,直觉告诉我电脑出了问题,所以我又有理由来大展身手了,刚好这位员工是一位美眉,我注意到屏幕上似乎有个蓝色的框一闪而过,那框似曾相识,于是便盯着屏幕思考起来,连总是说我整天无所事事的那位美女员工都向我投出了赞许的目光。

公司的电脑是不允许安装与工作无关的东西的,因此电脑上除了office外就只有rising(瑞星)了。难道那是rising的报警框?如果是的话,那么一闪而过也就说明病毒自动点击了忽略。中午我趁着休息的时间便打开了电脑,发现了几个陌生的进程。

我们打开瑞星先扫描一下,扫出来不少病毒,但没有那个k19什么的exe。我打开任务管理器先记下名字然后再结束进程,就如我意料之中的事,没有任何反应。我再看看发现瑞星的小破伞变红了,连小狮子也不知道跑到哪里去了。病毒结束了这么多东西却没有关闭瑞星的主界面。我打开c盘,电脑再一次卡了一下。我们先来看一下启动项吧,在开始——运行栏中输入msconfig,选中启动项,果然多了不少。

我们打开资源管理器,使用左边的加号打开Windows目录,这样就可以略过双击c盘的动作。我们把相应启动项里的exe文件复制出来待查。这令我很郁闷,按常理来说,开机自动运行后的文件是没有理由把自己给结束进程的,当我习惯性的按了一下Del却发现可以删除。难道这些程序完成了自己的使命?那么这些exe是下载了什么或是释放了什么。这些文件最大323k,小的也有100多k,应该不是下载者,也就是说这只是母体。接下来的问题是他们是释放了什么,极有可能是dll了。为了验证我的猜想,我按时间顺序排列了一下图标,果然发现有不少今天创建的dll文件,我们把这些文件复制一份出来。

病毒都喜欢藏身在windows和system32目录下,这次也不例外,在system32目录下排列完图标后我就发现了k19兄的身影了,这个家族还真是蛮庞大的。还有不少的dll文件,不用说,我们也全都复制出来。然后我们把exe们上报给瑞星,然后关机,因为该上班了。

下午下班过后,我刚一开机系统便蹦出了个rundll32的错误,说rjr7u84w.dll失踪了。这说明病毒没有恢复我删除的病毒文件,不然就不会有这种缺少DLL文件的提示了。重启系统,进入安全模式,使用瑞星卡卡把剩余的启动项都卸载掉,然后我们再看一下驱动和服务列表,把多余的都通通清除掉。运行gpedit.msc把自动运行禁用掉,删除分区下的autorun.inf和对应的rav.exe。

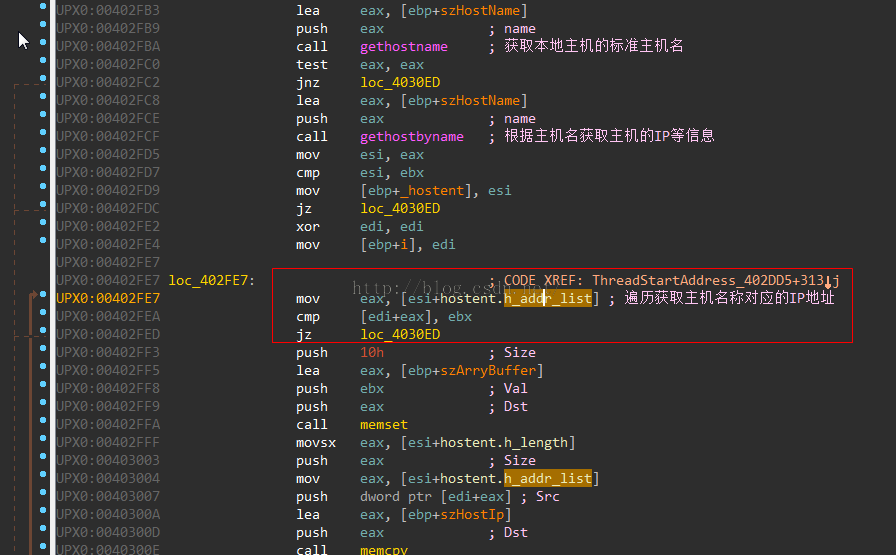

第二天瑞星回复了前五十个文件的结果,大部分是一个GameOL的木马。我最后猜想了一下就是中毒的过程,她在打开那个370k的exe的flash播放器后启动了上面捆绑的应该是下载着的木马,下载了QQ和GameOnLine的木马,GOL的主文件释放一些随机变种的k19们,然后注入dll并加入驱动注册服务。打开了自动运行后监视屏幕,一旦有杀毒软件报警便自动点击忽略,于是电脑又中了她U盘中的autorun病毒。