相信大家也一定碰到过电脑中病毒的情况吧?那大家都是怎么解决的呢?对于病毒大家一直都是呈现一个被攻击的对象,那今天我就带大家看看我们如何清理掉这些该死的病毒

1.起因

这天我闲来无聊打开电脑,却意外的发现NOD32没有启动加载,只好自己手工打开NOD32控制中心,居然也没有启动成功。直觉告诉我,系统一定感染了病毒。点击开始-运行,在运行哪里输入msconfig,查看注册表的启动项和隐藏的系统任务,没有发现任何异常。看来不得不请出我的好伙伴——各种安全工具。运行SRENG准备查看一下启动项目,可是无法打开,我又运行icesword(冰刃)想查看是否有隐藏进程或是有隐藏的dll插入,可照样也打不开。之后我又试了360安全卫士,杀毒助手等很多工具都是如此,不得不感慨当今病毒的狡猾与强大,于是,一场与病毒的战斗就这么开始了。

2.艰难的杀毒历程

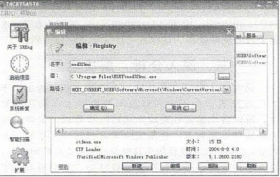

停了一会儿,我想到了Image File Exccution Options (IFEO in short)劫持,就是通过在注册表的HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windwos NT\CurrentVersion\Image File Execution Options下建立特定的子键来达到屏蔽一些特定程序(一般是病毒衍生体)。我在运行栏输入regedit,还好注册表没有被禁用,我来到上述的键值下,果然发现有好多安全工具已经被列入黑名单了,怪不得这么多的工具都没有办法打开。

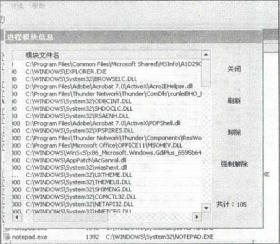

可以说流行的杀病毒软件和反黑工具都被列入其中了,这个病毒在每个建立的程序键值下新建了同样的子键debugger来指向“C:\PROGRA’1\COMMON’1\MICROS’1\MSINFO\AID29050.dat”,看来我们运行这些程序只会导致病毒的再生。于是删除掉其中的icesowrd和sreng键,重新运行icesword,这回正常打开了,可是仍然没有发现异常进程和rootkit隐藏进程,不过在explorer进程里发现被注了一个非常显眼的木马dll,dll模块路径为:C:\Program Files\Common Files\Microsoft Shared\MSInfo\AID29050.dll。

选中该dll并强制解除,然后我决定转到该目录下删除病毒程序。可是进入目录后发现没有这两个文件,打开文件夹选项后发现无法选择“显示所有文件和文件夹”,也真是气死人。记得U盘病毒专杀工具可以恢复这个注册表键值,于是上网搜索到该工具,可是我的浏览器却莫名其妙的被关闭掉了,看来这个病毒还是可以根据关键字来强制关闭进程,也真是可恶!这个时候我又发现icesword,果然发现该dll又注入到了explorer进程,并且我发现新开任何进程都会导致该dll重新注入到explore。

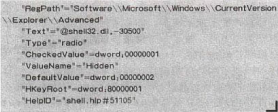

我找了一个显示所有文件和文件夹的注册表文件:

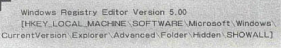

我将这个文件保存为show.reg,然后双击导入注册表里就可以再次修改“显示所有文件和文件夹”。接着利用icesword强制解除掉“C:\Program Files\Common Files\Microsoft Shared\MSInfo\AID29050.dll”,再定位到那个目录下删除掉AID29050.dll和AID29050.dat(注意要在导入注册表后再强制结束该dll,因为此时调用了注册表要重新加载了该dll)。现在我们打开sreng可以发现该dll是写到了“[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks]”来启动的(很明显,该病毒是利用此事件来达到注入explorer的目的),使用SRENG直接删除就ok了。

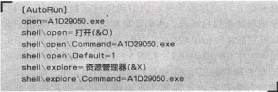

我们可以直接在我的电脑的地址栏或者在“运行”栏里输入盘符来打开,例如打开D盘就输入“d:”。删除掉autorun.int和AID29050.exe,在每个盘符下重复上边的删除操作。这样就可以完全清理掉该病毒了。

其实这个病毒自身就足一个载体,我在虚拟机下运行后发现它会不定例释放一些盗号木马和流氓软件。所以各位在完成上述清除步骤后一定要使用杀毒软件查杀病毒,使用安全工具修复一下系统,并利用autoruns这样的工县查看一下所有的启动项目,检查是否有其它恶意程序被加载感染,同时也别忘了使用360安全卫士等工具查杀一下流氓软件。这个病毒利用了ShellExecuteHooksks启动,并利用IFEO映象劫持来屏蔽我们的安全工具,它自身释放到分区目录里利用autorun重建自身,同时自身会屏蔽掉一些关键字,因为它插入到浏览器进程,所以我们搜索它释放的相关病毒或者杀毒工具,它就会强制关闭浏览器。不过它并没有限制搜索“AID29050”这个自身的文件名,网上的方沽并不好,我之所以使用icesword。就是因为它是运行在ring0下的工具.病毒无法注人到icesword进程。而syschcck本身就被注入了,所以你会发现使用syscheck来修复根本不可能成功。不过在杀完病毒后使用syscheck检测一下是有必要的。

这个病毒有很多变种,可能具备了自动更新功能,如果有什么防火墙可以不被屏蔽的话大家就可以观察到。为仆幺我要在最后杀完病毒和清理掉劫持后再打开sreng呢?因为我发现变种病毒已经可以达到即使修改sreng文件名,它仍然可以通过相关特征来屏蔽了。如果非要

在未杀毒之前打开的话,可以进行如下操作:在sreng上点击鼠标右键、选择“运行方式”,然后选择以其他管理用户来运行该工具。

最后来说一下修复工作,我们运行services. msc打开服务管理。本地的nod32服务为NOD32 Kernel Service,病毒创建的时候就禁止了该服务,所以设置为“自动”,同时把系统防火墙服务“Windows Firewall/Internet Connection Sharing(ICS)”也设置为“自动”。对于nod32这种无法利用程序自身来建立起动项的软件,我们同样可以利用SRENG来简单的新建启动项。在启动里新建一个run键值,名称就写默认的nod32kui。这样新建启动后,就可以加载杀毒软件了。其他杀毒软件的自启动,,大家就自行测试吧!一般都可以直接利用杀毒软件自带功能再新建启动项的。

前几天我帮一个朋友清理掉了相同病毒后,又使用杀毒软件查杀出了很多病毒(全是盗号木马),不过系统却意外地不能上网了,卸载了网卡驱动程序然后重新安装也不行,看了一下网络协议都是正常的。我于是想到了winsock lsp,是否lsp被劫持了呢?杀毒软件清理掉了被劫持的项目文件而导致无法上网?我便用另外一个命令netsh,于是使用该命令查了下修复LSP的命令netsh winsock reset catelog,重新启动后一切正常。后来问了一下QQ上的朋友,朋友使用一款名叫Lspfix的软件就可以彻底修复winsock,看来杀毒和修复真是缺一不可啊!

直到后来我才记得是浏览了某个知名网站的时候因为web迅雷的溢出而导致系统中毒,没有绝对的安全呀!即使我们打了补丁,也可能会因为某些工具的oday漏洞而被感染木马。同时,国内的某些大型网站也存在着被入侵挂马的风险,也真是让人心寒,希望大家在系统正常的时候做好备份,不要让病毒对我们造成了损失才去亡羊补牢。