一个安全公司生产的号称很牛b的asp代码加密工具。没办法黑的,这个公司也有钱。发现工具是9.0以上而市面上只有6.0有办法破解,于是,就出现了本文。

全部加密的,代码我改了下以免大家对号入座。

OnErrorResumeNext Sethsmw=Server.CreateObject(xxxxdll.AspCoding) hsmw.encode(“BEcKdEdKeFrWtdzdSuc2dHmrtbtmIy3Huaic5jFVHbUcuvcvPvH4IvYFfvRrjFtx DyxljuDziD7daobIdrw2bcct4HyZFIuRKFiCHnHt…..”) hsmw.Runt LANGUAGE=VBSCRIPT,RUNAT=Code,CODEPAGE=gb2312,META=102035,Application,R equest,Response,Server,Session Sethsmw=Nothing

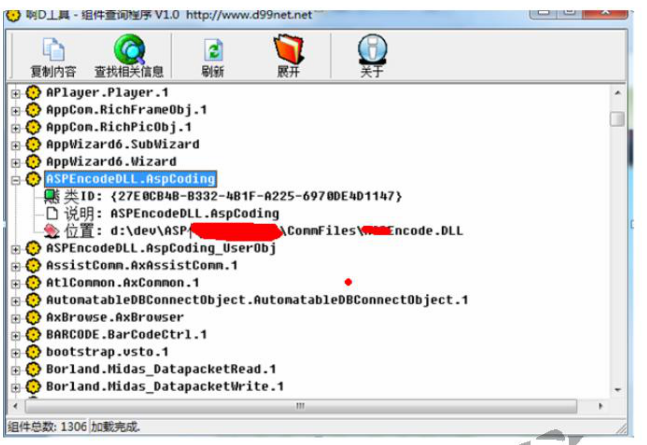

下载了官方最新软件。安装完成后找到他调用的xxxxdll.AspCoding看看调用路径。

Xxxencode.dll是个…activexcom组件没研究过.开始想法是找出他这个activexdll所用的方法.写了个程序读取他的所有使用方法。

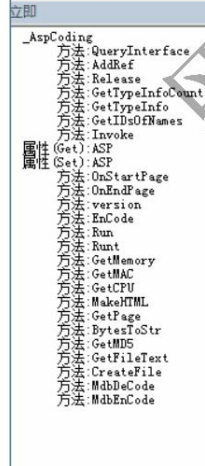

没有发现有什么可疑函数,而且activexcom我还不知道如何查询他的函数地址没有办法ollydbg下断点。有知道的朋友告诉一声。

然后交与iis执行,用一个asp服务器测试代码是可执行的。虽然程序有UPX壳,不过容易,就带壳用ollydbg调试了。

拿出附加进程

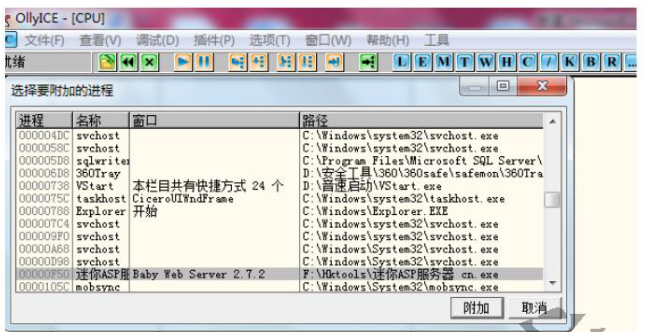

开始想的是下断点bpsend应该是可以的把.....结果,只能获取解析后的html代码。而不是解析前的asp代码。GOOLGE查了很多资料,总算了解他工作原理,他把代码放到msscript.ocx里面去解析.而不是交与iis解析,了解后附加进程继续调试。

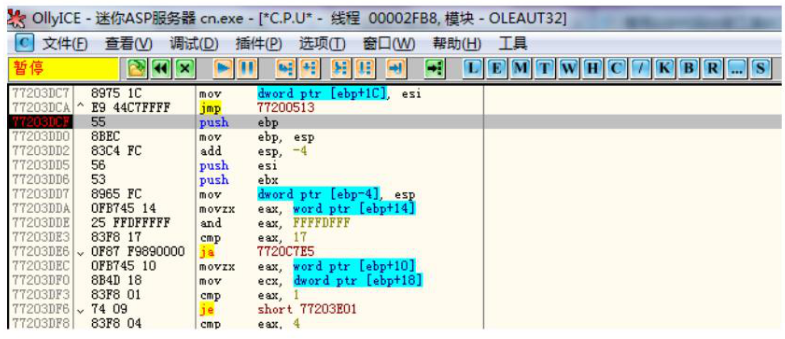

alt+e选择oleaut32.dll双击进去。Ctrl+n下断点dispcallfunc

然后网页中输入http://127.0.0.1/1.asp马上断下来了

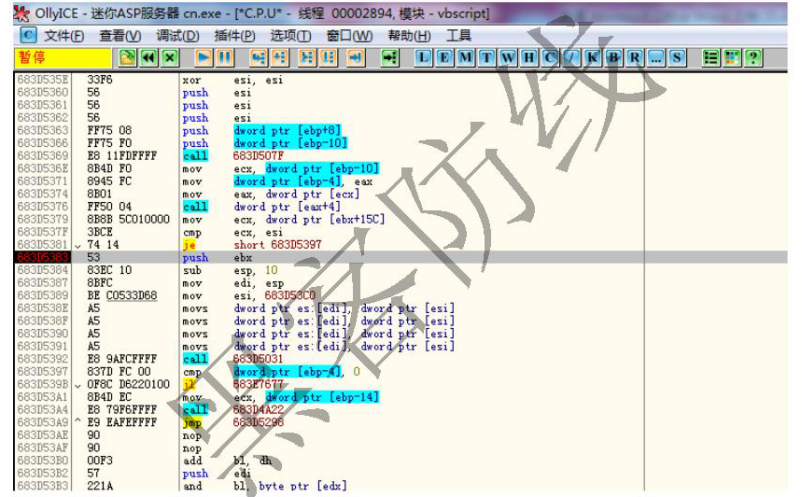

然后f8继续,找到calleax,f7跟进去。

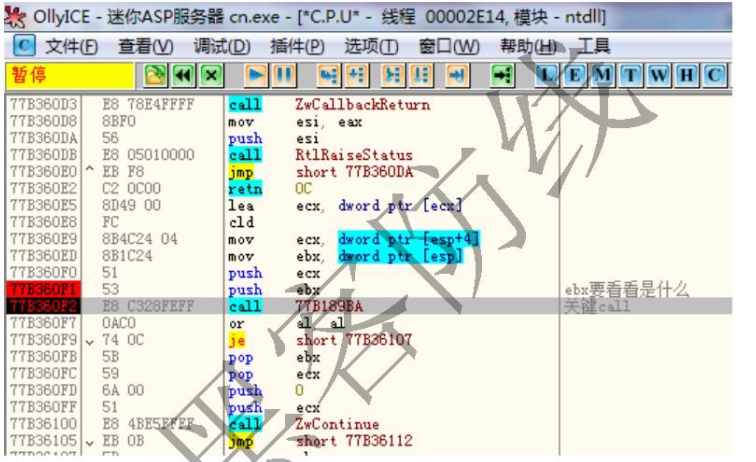

关键call哦

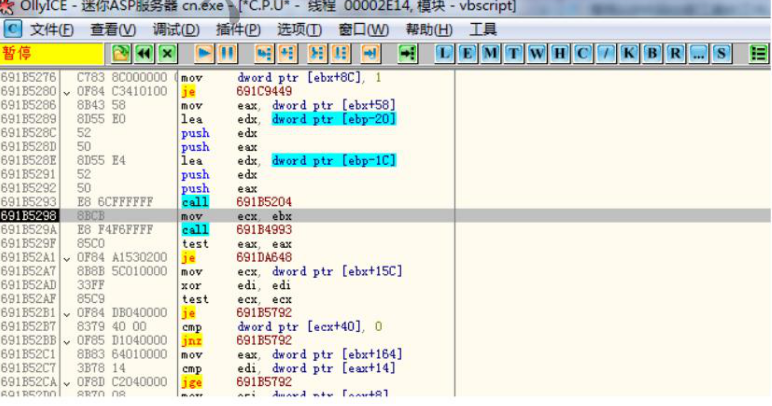

进入vbscript解析的地方了。继续,一直跟啊跟。

有好苗头了,漫长的跟了3个多小时。中间下了无数内存断点,硬件断点。

找到关键位置…

注意是vbscript领空哦,

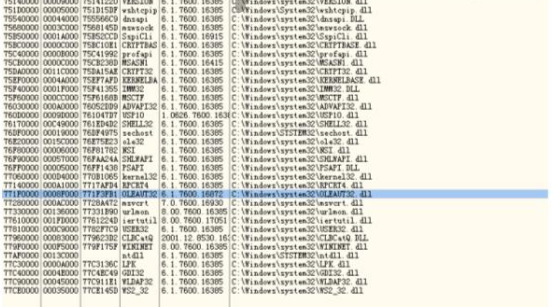

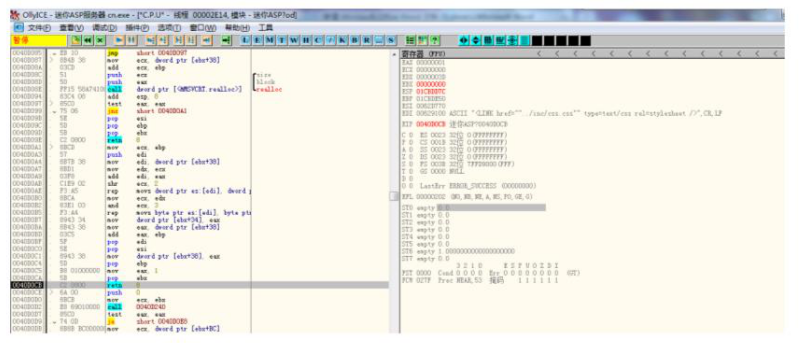

683D5383 683D5384 683D5387 683D5389 683D538E 683D538F 683D5390 683D5391 683D5392 53 push sub ebx 83EC10 esp,10 8BFC mov mov movs movs movs movs call edi,esp BEC0533D68 esi,683D53C0 A5 dwordptres:[edi],dwordptr[esi] dwordptres:[edi],dwordptr[esi] dwordptres:[edi],dwordptr[esi] dwordptres:[edi],dwordptr[esi] 683D5031 A5 A5 A5 E89AFCFFFF

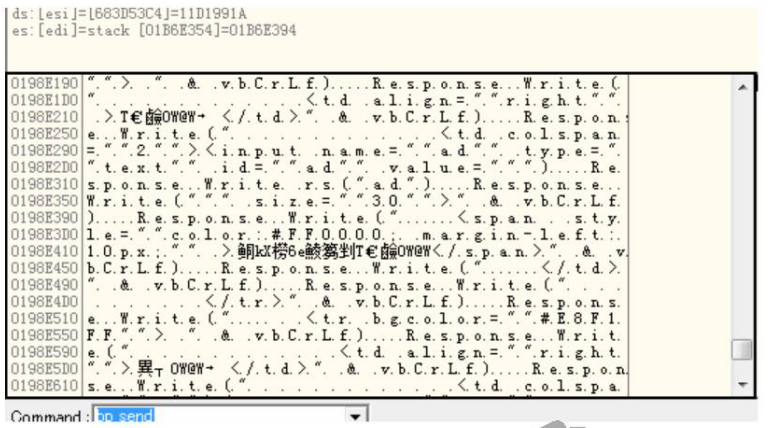

Ctrl+g输入eax向下拖。看下图。真眼熟。

备份文件出来,然后把代码copy出来,搞定!

调试的头大,用了这个曲线救国的方法。

本文内容所提及均为本地测试或经过目标授权同意,旨在提供教育和研究信息,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,作者不鼓励或支持任何形式的非法破解行为。