在翻阅最近下载的一些软件时,无意发现有一个 Web 服务软件非常有意思,该软件名为“易用 WEB 文件服务器”。

从体积上看该软件也不大,不到 4M。该软件的说明上告诉我们“本软件旨在快速架设 WEB 文件服务。使用本软件无须安装 IIS 组件,也无须花生壳服务,只要将要发布的文件或文件夹拖入列表框并设置好端口,然后将获取的外网 IP 告知好友,就可以进行 WEB 文件共享,简单快速地将自家电脑架设成一台文件服务器。”这种简易的 WEB 服务程序现在越来越受到很多网友的喜爱,原因就是安装使用方便,尤其是绿色版本的软件。

还有一个原因,Windows 系统下使用安装的 IIS,经常被曝光有这样那样的安全漏洞,这也遭到很多网友的排斥,于是,简易的 WEB 服务程序开始有了市场。

但是,简易不代表安全,今天我们就一起来试一试,看能不能挖掘出这款“易用 WEB 文件服务器”软件的安全漏洞。

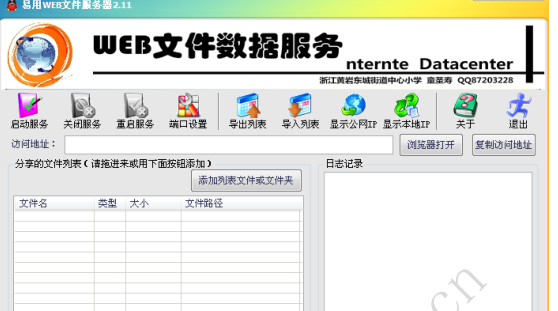

我们这里测试的“易用 WEB 文件服务器”软件版本为 2.11,解压该软件到本地任意文件夹中,直接双击运行其中的“易用 WEB 文件服务器 2.11.exe”程序,如图 1 所示。

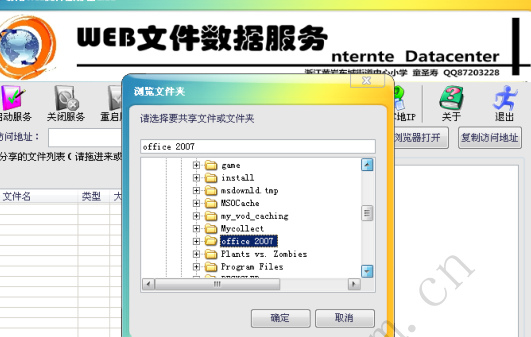

由于“易用 WEB 文件服务器”属于利用 WEB 形式共享文件的软件,所以在使用该软件的时候,我们第一步需要设置一个被共享的文件目录。点击“图 1”中的“添加列表文件或文件夹”按钮,设置一个文件目录成为共享目录,如图 2所示。

选择好被共享目录之后,会出现一个设置密码的对话框,如图 3 所示。

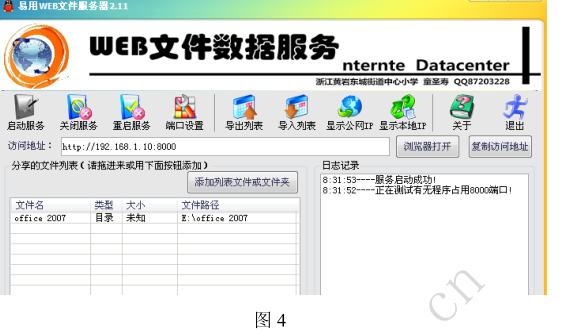

在这里我们可以按照一般人的思想,设置一个密码,这里输入的密码为“123456”,然后点击“确认输入”按钮。设置好共享目录以及共享目录密码后,我们就可以启动服务了,点击图 1的“启动服务”按钮,如图 4 所示。

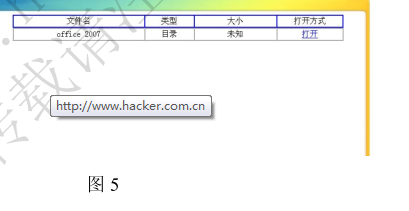

现在用浏览器访问软件共享的网址或者直接点击图 4 中的“浏览器打开”按钮,浏览器将打开共享网址,如图 5 所示。

此刻,我们可以看到被我们共享的文件目录名称为“office 2007”。如果此刻用户想要访问这个共享目录,他需要点击图 5 右侧的“打开”按钮,系统将要求输入共享密码,也就是我们前面设置的那个“123456”。如图 6 所示。

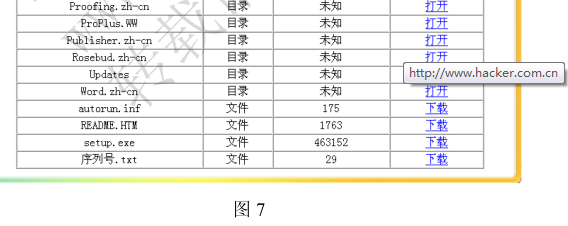

在图 6 的输入框中输入“123456”,点击“确定”按钮,我们看到了被共享文件目录的所有文件,并且获得可以打开或者下载的权限。如图 7 所示。

直到此刻,我相信读者都没有察觉到什么不对,这个过程看起来非常正常。

可是,你现在试想一下,我们设置一个共享目录给其他人访问,并且设置访问密码,目的就是要其他人只能够访问这个被我们共享的目录,但是,如果其他人能够借助该软件访问到我们计算机上所有的文件时,你会不会觉得有点发憷。

现在,我们就来看一看能不能实现跨越目录访问共享目录之外的内容。

测试很简单,还是回到图7的浏览器窗口中,在这个时候,我们看到浏览器中的网址格式为://192.168.1.10:8000/index.htm?E%3A%5Coffice%202007。

在这个网址的最后部分是一段有意思的代码“E%3A%5Coffice%202007”,我相信大家都明白这段代码的意思,它代表的就是被我们设置为共享目录的文件目录全名。如果我们现在修改这个目录全名,因为从网址上看,这个目录全名是被当做参数来传递给index.htm文件的,所以修改这个目录全名就很有可能实现跨越目录。在修改的时候请大家注意,我们必须按照编码要求输入网址,即将跨越目录的代码“../”编码为“%2E%2E%5C”。修改后的网址为:

//192.168.1.10:8000/index.htm?E%3A%5Coffice%202007%5C%2E%2E%5C。

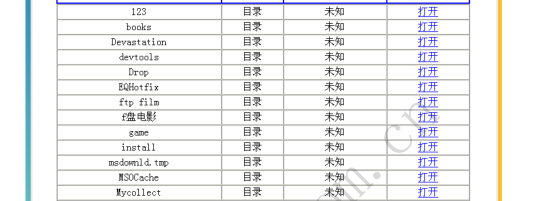

在浏览器中再次访问这个网址,我们会发现惊人的一幕发生了,如图8所示。

没有想到,一个简单的编码测试就能够实现跨越目录的访问,这就破坏了安全规则,加大了软件使用者的危险。谁能想到自己在共享文件的时候,竟然等于将自己的计算机都共享出去,一切隐私都曝光了!

最后,该漏洞的测试比较简单,但是确实一个典型安全漏洞的测试过程,读者可以由此联想到其他类似软件的安全漏洞测试。本文为网络安全技术研究记录,文中技术研究环境为本地搭建或经过目标主体授权测试研究,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,在挖掘、提交相关漏洞的过程中,应严格遵守相关法律法规。