一、事情的经过

一天我正在网上忙着找一些CIW安全培训教程,一个网友突然传给我一个网址,告诉我他现在是该网站的网管,网站服务内容是为企业,个人提供收费型的虚拟空间服务,让我帮他检测网站的安全性。

我首先进行了一些扫描Port的活动,既然是朋友,又被授予合法检测权,就用不着使用SYN刺探方式了,而且SYN确定性不太高,我运行喜欢的扫描,扫描结果如下(如图1)

共开了10个端口,重要是有80,110,135,139,3389等。可利用的服务并不算多,从扫描的80信息显示是IIS5.0,还开了一个Win2k专有的远程桌面管理,在加上端口的开放情况,现在可以确定对方的系统上一定是一台Win2k+IIS5.0这是我比较熟悉的系统之一。

由扫描结果看来他没有对端口进行过滤,这是一个入侵者喜欢的开端,先从最基本的开始,看看能不能顺利与服务器建立空连接:

系统发生53错误

找不到网络路径

看来空链接漏洞被补上了,利用空连接枚举账号清单并尝试破解的想法要落空了,早就知道没这么容易。

下面在进行IIS5.0的刺探,这个服务最复杂也最重要,所以Winnt/2k的黑客很多研究都是基于这个服务的,先试试有没有IDQ溢出漏洞,选了好几种IDQ溢出点都没有成功,看来网管要么删了DIQ映射,要么给服务器打了SP3补丁,如果是打了SP3补丁,那么IIS久不会有什么漏洞了,另一个对SP2补丁肯呢个有效的SAP溢出也测试了,没有用,其他的如,printer溢出就不用试了,因为那个溢出只应用到SP1。

下面进行IIS扫描,我用的是xfocus安全小组开发的X-scanl.3扫描器,实践证明这个扫描器的漏洞资料库比较全面,它能扫除流光4.7扫不出的很多重要的CGI和IIS等漏洞,我把X-scan对Win2k的扫描项都选上了,等了几分钟扫描完毕,生成检测报告,可是报告结果挺让我失望的,没有一点问题,结合上面的扫描情况,我估计他很有可能给IIS5.0打上了SP3补丁,我不知道有什么漏洞可以突破打上最新补丁包的IIS5.0,至少还没有听说过打上SP3的IIS5.0还要什么致命的漏洞,现在的分析结果是WIN2k+IIS5.0+SP3。

其他方面就不太可能有漏洞了,比如登陆上3389服务,看看有没有什么非系统自带的输入法,因为有些类型的输入法还是有帮助文件和URL的,比如有个旧版本的紫光输入法,主页也没有什么漏洞,这时候我朋友看我没有办法检测出漏洞入侵,非常得意,为自己的安全配置感到很放心,当从他口中得知的确实打上了WIN2K的最新补丁包SP3,我也放弃了继续分析下去,认为不会有什么明显的漏洞了,也没有其他可利用的服务,接着他给了我开一个虚拟网站的账号,每面提供给我一个200MB的服务空间,并且告诉我这个空间可以支持sap、php并且开放了所有权限给我,哈哈,这回得意忘形了把,我照着这个配置条件就可以拿到ADmin权限了。

我先用ftp命令登录进出,的确是200MB,完全免费,又开放了所有脚本和权限,为了能够更直观的表现过程,我下面全部使用CuteFTP图形界面软件操作,下面是我上传文件的情况。

我总共计划上传两次文件,一个是WIN.exe,一个是teInp.sap,win.exe是我精心配置的一个大小只有仅仅几KB的木马,不但功能强大,最大的好处是目前还没有被含最新病毒库的金山毒霸查杀,还要一个就是大家熟知的SAP木马CMdasp.asp,Temp.asp不仅仅是个特殊木马,有些时候也能利用它拿到ADMIN,两个文件很快就上传完毕了,我们现在可以用刚上传的SAP木马查看一下服务器的详细情况了见图3

顺便查查我的Xhacker空间目录在什么位置,用这条命令

很快就得出结果了

现在知道我主页空间在服务器的绝对路径了,看到WIN.EXE没有?这就是我刚刚传上去的木马。现在把WIN.EXE的路径记下来,下面要用到

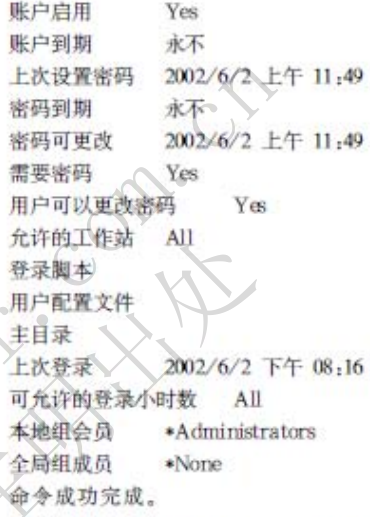

在顺便看看账号情况:

命令运行后,但是发生一个或者多个错误,

根据经验看来账户权限被重新配置过了,不然不会出现错误的,这将意味着我不能再服务器本地用net命令创建账号了,看的出来,这方面还是下了一番功夫,administrator默认账号也改名了,看来我没有先尝试破解是对的,破解的成功率实在是太小了。

如果仅仅使用temp.asp当后门可不够保险,我决定另外开个后门,接下来我删除了temp.asp,准备运行另一个win.exe木马,怎么运行它呢?了解unicode的人都知道,有了木马在服务器的绝对路径,并且木马所在的目录有脚本可执行权限,我们就能运行他了,见图4

看到IE状态栏的进度条了吗?表示我们在服务器端运行了程序,速度会显得很慢,其实没必要等到进度条走完,了解WEB服务器程序设计原理的话,就知道我们及时按停止也是没有关系的,因为这已经在服务器上执行了运行程序的命令,现在就可以用刚开的后门进去了,回到CMD窗口,执行命令:telnetx.x.x.x木马所开端口,OK。成功进去了,现在我可以执行任何命令了,包括重启,关闭服务器、查看、上传、下载、删除任意文件登(见图5)等。

看来ADMINISTRATOR账号改为secrrtboy了,我们可以把sam抓下来自本地机破解,不过我觉得我朋友的密码肯定很复杂,这样可以考虑放歌捕捉密码的木马上去,但是没有这个必要去做,既然是帮朋友,怎么能这么做呢?接着我就通知他,告诉他服务器上的所有虚拟网站用户清单,而且我在他服务器上开了后门,其端口是多少,怎么清除,他吓了一跳,赶快检查了一下,清了我的木马,然后他就问我是怎么入侵的,我告诉他是利用了虚拟空间的ASP执行权限,其实他不知道这个漏洞的原理是什么,也就不知道怎么防范他,这样我下次依然可以在进去,而且我如果没有记错的话,不但是ASP有问题,PHP和PERL语言都有相应的主页木马,在网上都是可以找到他们的木马程序。

二、漏洞的检测

假设网管自己的IIS5.0服务器里面开一个叫xhacker虚拟目录用来存放网页,支持ASP,然后再xhacker虚拟空间防止我们刚才用的xinfasp.asp,cindasp.aso在很多黑客网站上都有下载,在这里公布一个cind.asp网页代码

这样,只要IE运行这个ASP就可以操作服务器了,先DIR C:\看看,如果看见了就说明有漏洞,反之就没有。

三、漏洞的防范

现在我们来讨论一下怎样帮助网管防范这种漏洞,我分为两种情况分别讨论两种防范策略:

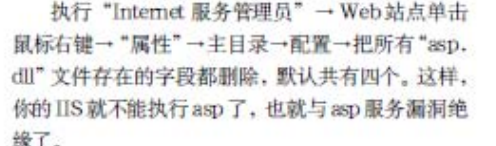

1.我之所以能够跨越虚拟目录权限是因为上传上去的ASP调用了FileSysremObject对象,从而实现了所有的命令操作,所以,如果你确定你的网站不需要支持ASP,就干脆删除ASP,方法如下:

2.以上的防范方法虽然简单又安全,但对ASP服务空间的提供商和ASP主页就很不适合了。我想了很多办法,也参考了不少网上的资料,其中也有不少好的解决方案,单都太复杂了。

本文为网络安全技术研究记录,文中技术研究环境为本地搭建或经过目标主体授权测试研究,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,在挖掘、提交相关漏洞的过程中,应严格遵守相关法律法规。