VPN网关与防火墙集成

虚拟专用网利用公用设施,如internet等,为企业分支机构,商业合作伙伴以及雇员之间提供安全的信息共享,一个安全并有效的VPN应具备以下几个特点:

1.加强整体网络安全策略

2.确保VPN报文流满足网络访问控制机条件

3.保护VPN网关免遭安全威胁

4.提供全面的体系优化VPN和防火墙性能

5.适应高度动态变化和快速增长的网络环境

6.简化网络管理个监控

VPN/防火墙一体化解决方案符合构建一个优秀的VPN所有的关键要求,表现在:

·隔离网络安全威胁,通过VPN/防火墙一体化解决方案,VPN网关以及VPN链接,得到了防火墙保护,普通的危害独立的VPN网关的服务攻击都能够被一体化的防火墙侦测并处理

·对所有通信的访问控制,VPN网关置于访问控制设备中,能够对VPN报文提供更细微的安全保护,因为防火墙和VPN网关共享用户信息,个人和已定义组群能够根据设定的访问权限使用资源和服务,而且所有的VPN报文流被解密并检查,以确保只允许正确的数据包通过防火墙

·监控集中,一体化的VPN实现大大简化了安全策略的管理,尤其当网络环境中存在多个防火墙和VPN网关的时候,数据库更新和安全策略变化能够同时应用到所有VPN/防火墙,将配置错误的概率降到最低,此外,一体化的VPN解决方案允许关键的用户信息在整个企业多个网络应用之间共享,包括防火墙和VPN网关,通过这种发式,网络主管不在维护交叉重叠在多个用户数据存储中的用户信息。

·日志统一,只有使用一体化解决方案,才能支持VPN网关和防火墙共享网络,对象,用户,服务及管理员数据,这种情况下,所有的网络管理员最关心的审核信息,可以记录到唯一的日志中

·可扩展的体系结构,为了将网络在物理上扩展到分支机构和客户中,企业需要可扩展的VPN解决方案,VPN/防火墙一体化的解决方案能够无缝应用到VPN网络中,并且不会影响网络运行,当网络中的安全端点加倍并要求高度可用性的时候,这个优点就会变得更加的重要。

·简单路由,由于数据通过网络设备传递,每一条可能路径都作为一个路由表项,当资源添加到一个网络中的时候,路由表必须增加表项,将数据流路由到防火墙和VPN网关,将VPN和防火墙集成不需要维护单独的到这些设备的路由,从而简化了路由表。

·性能优越,一些关于VPN/防火墙集成化解决方案的评论者认为,单独的VPN设备的VPN性能比集成化的好,这显然不是事实,集成的VPN/防火墙至少能够提供相同的VPN性能,包括吞吐量,文件和QOS服务,集成的VPN/防火墙能够优化性能,通过加密,集成的带宽管理。

加密——许多集成的VPN/防火墙解决方案支持加密卡,从主机cpu上下载处理程序到加密卡的专用处理器中进行加密操作,基于硬件实现的VPN使VPN/防火墙一体化解决方案能够度量T1至T3链路,以便得知能够为其他安全任务使用的空闲的网关资源。

集成的带宽管理——这些方案用于解决网络拥塞问题,它允许企业设置商业的重要通信优先级高于其他通信,从而优化了现有广域网链路的使用,一些VPN/防火墙一体化解决方案将带宽管理,VPN,防火墙和网络地址转换(NAT)策略编辑器合并在一个集成的应用程序中,所以,网络管理员能够快捷的将一个防火墙或者VPN策略延伸到带宽管理上。

下表总结了VPN/防火墙一体化解决方案的优点,随后,我们将通过分析单独的VPN网关可能解决方案来详细解释该表内容。

VPN网关放在防火墙前面

VPN网关放在防火墙前面(图2)或许一

见之下会觉得是一个好主意,这种设置使得VPN数据流在被转发到被保护的网络之前受到防火墙的检查,然而,这种设计存在着几个问题:

1.因特网安全威胁,因为单独的VPN网关只有有限的,和简单的加强访问控制的手段,所以,VPN网关放在防火墙的前面容易受到网络威胁的攻击,在这种设置下,如果一个VPN网关被攻击,所有的VPN通信将停止,或者更糟的是,所有VPN通信将无阻碍的传递,这对于依赖一个公司的VPN技术进行保密通信的客户和商业合作伙伴来说,是一个潜在的威胁

2.多重验证要求,在上面的例子中,远程介入VPN的用户连接到VPN网关,在哪儿将他们的数据流解密,但并不提供访问控制,被解密的连接重新通过防火墙,哪里提供更细微的安全措施,结果,一个用户不得不被认证多次,造成将不必要的认证负担带到远程接入VPN用户身上的原因是,单独的防火墙和单独的VPN解决方案与集成的解决方案不同,不能共享用户信息。

3.不便捷的管理,将防火墙与VPN单独放置可能面临的最困难的问题是需要繁琐的管理体系来支持,因为是两个不同的设备,可能会来自不同的厂家,所以体系结构有所不同:

·安全策略:

·控制终端:

·日志工具:

·用户资料库:

·对象或资源数据库:

·路由表项

拓扑图需要为每一个设备提供不同的管理和监视工具,相应的,更新用户数据库或添加网络资源就需要加倍的工作量,除了需要更多的劳动量之外,这种方法也尤其容易引起安全策略的矛盾和路由表的错误配置,当VPN设备和防火墙被用来支持高可靠性和点到点VPN支持时,复杂度大大增加了。

Vpn网关放在防火墙后面

把单独的VPN网关放在防火墙后面(图3)是一个可选方案,通过防火墙的保护降低了VPN网关暴露给因特网安全威胁的风险,虽然这个方案是有道理的,但是事实证明这种配置存在严重的安全隐患:

1.有限的访问控制,在这个配置中,防火墙必须不对VPN数据流进行严格的访问控制,将其传递给VPN网关,因为IPSEC IKE VPN通信采用加密算法,50和51类IP包一定允许通过防火墙,IKE 500端口的UDP包也是可以通过的,这种配置类型不是最好的安全措施,访问控制保证包括合作伙伴,雇员,和移动办公者在内的VPN用户能够正确的访问网路内的特定资源在传递中的安全,并不能够加强对网络资源的安全的访问。

2.不便捷的管理,VPN网关放在防火墙前面一样,图三所示的拓扑也需要不同的VPN和防火墙系统管理,这意味着需要分离的控制终端和充足的IT人员,以保证配置更新,网络升级和安全策略编辑能够在两种体系中得到支持。特别是,这种网络设置要求单独的:

·安全策略:

·控制终端:

·日志工具:

·用户资料库:

·对象或资源数据库:

·路由表项

这种配置对单个设备特别不方便,在这种拓扑中控制多个防火墙和VPN也几乎是不可能的,在这样的网络中最具挑战的管理任务是维持一致的安全策略,因为这种拓扑中没有对解密后的VPN数据进行访问控制,VPN安全不当的配置会成为网络的安全灾患。

VPN网关与防火墙并联

许多VPN厂商提倡将VPN和防火墙各自单独连接到因特网上,在这种设置中,VPN设备会被配置成仅仅可以接收加密的数据流,这种主张是因为在安装和调试过程中,抓门的VPN设备能够很好的运行,同时又减少了对网络正常运行的影响,在所有的单独VPN网关的放置选择中,这种方式从安全的角度考虑可能是最差的,原因如下:

1.因特网安全威胁,由于VPN网关直接连接到因特网上,它便可能成为恶意佛能攻击的目标,单独的VPN网关并不具有抵御因特网上老练攻击的能力,在VPN网关发生单点故障的情况下,可能的危机是所有的VPN数据流都可能进入,或者更糟糕的是为未授权访问公司的资源敞开大门

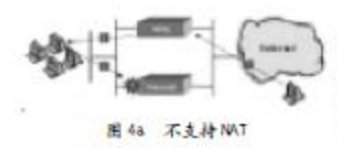

2.有限的访问控制,由于与防火墙平行放置的vpn网关没有和能够实施全面访问控制的设备相连,因此,这种配置方式并不能将企业的移动员工、商业伙伴和客户区分开来,例如,一旦远程VPN用户被VPN网关验证通过,他便可以完全访问位于网关后面的所有的内部资源,类似的,一旦VPN网关发生问题,攻击者便可以访问所有的只对合法的VPN用户开放的资源,一些单独的VPN网关也布置了初步的过滤功能,但这些功能并不能与全面的访问控制相比,由于没有完善的检测功能,这种解决方案只能通过使用UIP报头的信总来允许或者拒绝用户的访问。像URL过滤和病毒扫描这类的内容安全服务就不能利用这种单独的VPN设备实现。复杂的路由规划,将VPN网关与防火墙平行放置的方式并不像图4所示的那样简单,要实现这种配置方式,VPN网关设备必须支持完整的地址转换功能(NAT),同时还要支持可以为远程VPN用户动态分配IP地址的地址池功能。

如果VPN网关不支持NAT功能,像图4A所示的问题就会发生,首先远程VPN访问用户从ISP哪里动态获取一个IP地址,而且也通过了网关的验证,可以访问他所需要的资源,这时候,内部资源需要通过VPN隧道与远程访问用户通讯,但是由于内部网络并不认识远程VPN用户的源地址,所以将回应发给了他的缺省网关防火墙,由于防火墙并不知道原始的访问请求,所以与客户端的回应通信由于目的地址未知而不能建立起来。为VPN网关如何通过地址池这个特性使VPN通信变为可能,一旦远程的VPN用户通过VPN网关的验证,接着VPN网关就将ISP分配的地址转换为能够被内部网络识别的地址,这个被分配的地址是从预先定义的地址池中分配的,为了确保回应到地址池的数据包被发到VPN网关,到达相应网络的路由表项必须被正确配置,地址池的功能可以使这种配置可行,但是,这种解决方案容易引起错误,并且为了VPN的正确连接需要做大量的配置工作,而且还会带来大量的后续管理工作,以确保由于网络的升级而发生相应的路由表的更新。

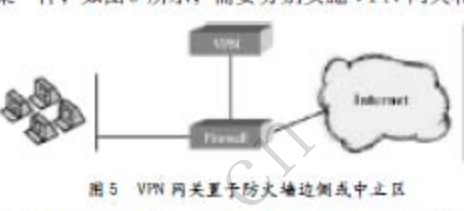

VPN网关放在防火墙边侧或中立区

一种避免“并联”放置缺陷的方法就是把单独的VPN网关放到防火墙的边侧,VPN网关通过防火墙上专门的接口相连,或是放在中立区(DMZ)(图5)。在这种方式下,VPN数据流可以再解密之后转发到防火墙上,因此,访问控制策略就可以执行了,这种配置方式的好处在于,它提供了对VPN数据流的访问控制策略的同时,保护了VPN网关免受到因特网的攻击。但是,这些好处随着用网络的复杂性增加而急剧缩减。

1.复杂的管理,和其他的非集成的解决方案一样,如图5所示,需要分别实施VPN网关

和防火墙的管理工作,两种完全不同的管理方式带来了很多管理上的负担,同时影响了网络的扩展和升级,特别是,用来升级和维护非集成化的VPN和防火墙的工作量是双倍的,而且要实现高可用性,可能需要4台或者更多的设备相互连接,以确保VPN数据流始终能正确的流向防火墙,在这种架构下,有效的网络升级和日志功能也会变得非常困难,由于防火墙和VPN网关的日志功能有限,管理员如果不通过手工对大量的数据进行分析和合并,是很难获知用户对网络的访问情况的。

2.正如图5所示,VPN网关被放在防火墙的DMZ区并且分配了一个可理由的IP地址,所有目的地址是VPN网关的数据流首先被防火墙正确的路由到了VPN设备,在哪里数据被解密,VPN网关再把数据发送到内部网络资源之前,先把他们发送到防火墙哪里进行ACL检查,出站数据也是采用相似的方法通过VPN和防火墙,这一位着每一个VPN通信需要与防火墙连接两次,这种并不必要的连接,不仅影响整个网络的访问控制的效率,而且由于防火墙负载过度,还限制了VPN设备的性能