最近在做一个项目,中间需要使用办公协同软件,也就是OA系统,看了看公司的安装清单,上面选择的OA产品是“绿叶OA”,这个产品不是太熟悉,于是上网下载了该产品的最新版“绿叶OA王协同管理软件2011”,没想到这个OA系统还是百度的推广者,名气不小,使用的公司企业数量很多。我下载的虽然是一个试用版,但是我想在功能上与正版不会存在较大差异。本着对公司负责的态度,我决定对该系统进行一下简单的安全测试。在自己的机器上安装了“绿叶OA王协同管理软件2011”,该软件自带了SQLServer2000的数据库,并且自动安装IIS,看样子是采用了Web方式来进行运作。安装完毕后,在系统桌面上会生成一个名为“登陆绿叶OA王协同管理软件2011试用版”的快捷方式,双击该快捷方式,我们看到了“绿叶OA王协同管理软件2011”的登陆界面,如图1所示。

清爽的界面让人感到情切,登陆框这里在测试中发现也不存在明显的SQL注入点,于是,用系统自带的测试账户ld,登陆系统(这里ld的密码不是默认的666666,我利用后台修改了一下才正常登陆)。

从图2中能够看出,绿叶OA系统的功能还是比较全面的,许多地方考虑的比较符合公司业务需要,我们对其中的超级链接地址做了简单的SQL注入测试,结果发现系统似乎对注入攻击有着一定防范,会提示你非法访问,看来绿叶OA系统的开发者还是具有一定安全意识的。

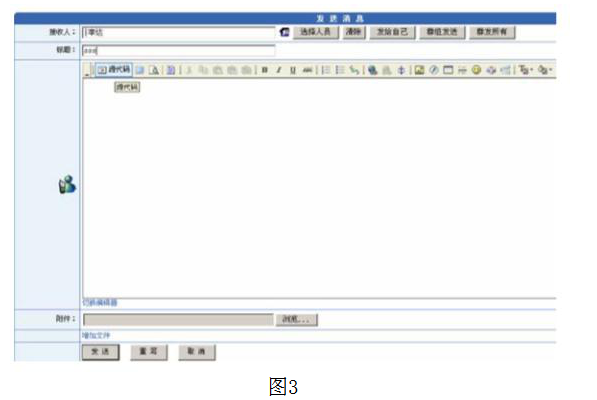

测试中发现,绿叶OA系统是支持企业内部员工之间互通消息的,如图3所示。

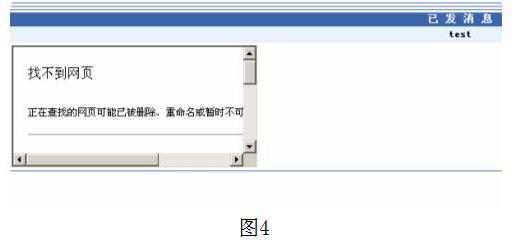

看到图3的界面,我相信很多读者就要喊了:这不是Fckeditor吗?绝对有漏洞!没错,绿叶OA系统在系统中集成了Fckeditor编辑器,其目的很多,其中有一项就是向系统用户提供富文本的消息编辑功能,这就造成了巨大的安全隐患。图3中有一个“源代码”编辑按钮,点击此按钮,我们就可以在消息内容中加入任意脚本代码,当系统用户收到这封带有脚本代码的消息时,恶意攻击也就随之展开了,如图4所示。

图4的效果就是我们在消息内容中插入了一段简单的脚本代码:<iframesrc=xx>。这段代码可以引入任意网址的内容到当前页面中,如果是网页木马的网址,那么后果可想而知。

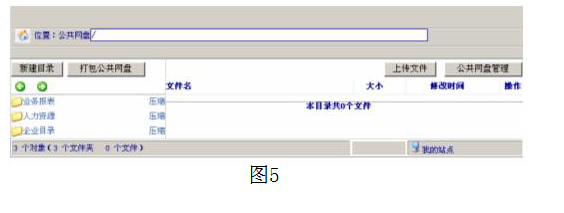

我在一个办公室,给你发个消息,你只要一看该消息,你的电脑就莫名其妙的中毒了,这对于财务、人事这样的科室来说,可是巨大的损失。问题似乎不仅仅限于以上的这个漏洞,当我们翻看到绿叶OA系统提供的“网络硬盘”功能时,我们真的是吃惊了,如图5所示。

请问各位这像不像是一个WebShell提供的文件管理界面,随意点击其中一个文件夹,如图6所示。

我们成功跨越了目录限制,访问到了服务器上任意的文件夹,图6中的那个“下载”选项又为我们提供了入侵服务器的方便,还有就是“上传文件”按钮,我们可以将我们最好的WebShell拿出来传到服务器上,然后就是随意所欲地控制公司内部的服务器,危害可想而知。

上面两个漏洞,一个用来可以攻击办公室里的用户,另外一个可以直接攻击服务器,窃取公司机密,甚至可以下一步伪造自己为管理员,或者公司领导,来借助OA系统发布恶意误导信息,造成公司的混乱,要知道,现在商业机密的价值巨大,商业上的破坏活动日益频繁,要是自己公司用的OA系统这样不可靠,相信老总也要考虑一下了。绿叶OA的其它漏洞这里就不再一一描述了,有兴趣的读者可以自己动手练习一下漏洞挖掘。本文旨在讨论技术,任何违法行为与作者和杂志无关。最后,在绿叶OA的官方网站上做了一下测试,效果如图7所示。

真心希望绿叶OA的开发者能够及时修复漏洞,让自己的产品能够更好地为OA使用者提供服务,成为OA系统开发商中的佼佼者.

本文为网络安全技术研究记录,文中技术研究环境为本地搭建或经过目标主体授权测试研究,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,在挖掘、提交相关漏洞的过程中,应严格遵守相关法律法规。