eBay平台暴露于严重的漏洞

检查警报

eBay网上拍卖和电子商务巨头已经覆盖了30多个国家地区,在全球拥有超过1.5亿个活跃用户。作为一个成功的公司,拥有庞大的客户基础,毫无疑问,该公司一直是许多黑客攻击的目标。

最近eBay发现了一个严重的漏洞。这个漏洞允许攻击者绕过eBay的代码验证和远程Java脚本执行恶意代码。如果这个缺陷得不到修补,eBay的客户将继续暴露于潜在的网络钓鱼攻击和数据盗窃。

攻击者可以给eBay用户发送一个合法的目标页面,该页面包含恶意代码。客户如果打开页面,代码将执行用户的浏览器或移动应用,导致多个不同的场景,从而到二进制下载。

漏洞第一次被发现是在2015年15月15日。然而,直到2016年1月16日,eBay表示,他们没有计划修复这个漏洞。所以这个漏洞依然存在着。

漏洞发现

安全人员Zaikin最近发现了一个漏洞,攻击者在eBay上被允许执行恶意代码攻击用户的设备,使用非标准技术称为“JSF**k”。这个漏洞可能允许网络罪犯使用易趣网络钓鱼和恶意软件销售平台。

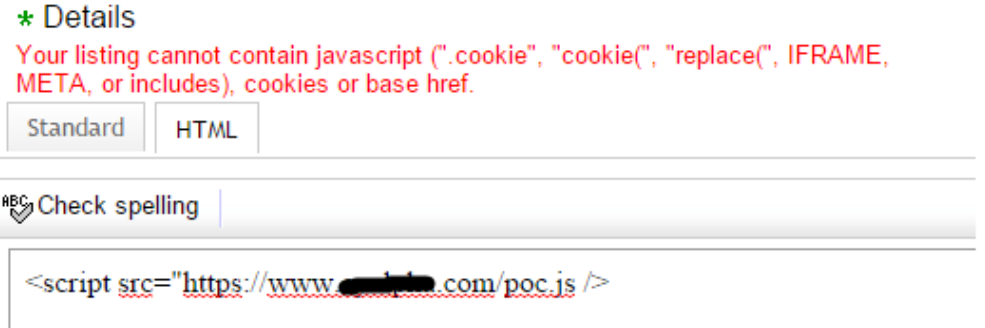

利用这个漏洞,攻击者需要做的就是创建一个在线eBay商店。eBay阻止用户包括脚本或iFrames过滤掉那些HTML标记。但是,通过使用JSF**k,攻击者可以创建一个代码,将从服务器加载额外的JS代码。

允许攻击者远程控制插入JavaScript,例如,创建多个有效载荷为一个不同的用户代理。

eBay进行简单的验证,但只有带字母数字字符在脚本标记。JSF**k技术允许攻击者绕过这个保护利用和减少字符数。

这就是一个成功的开发的弱点会:

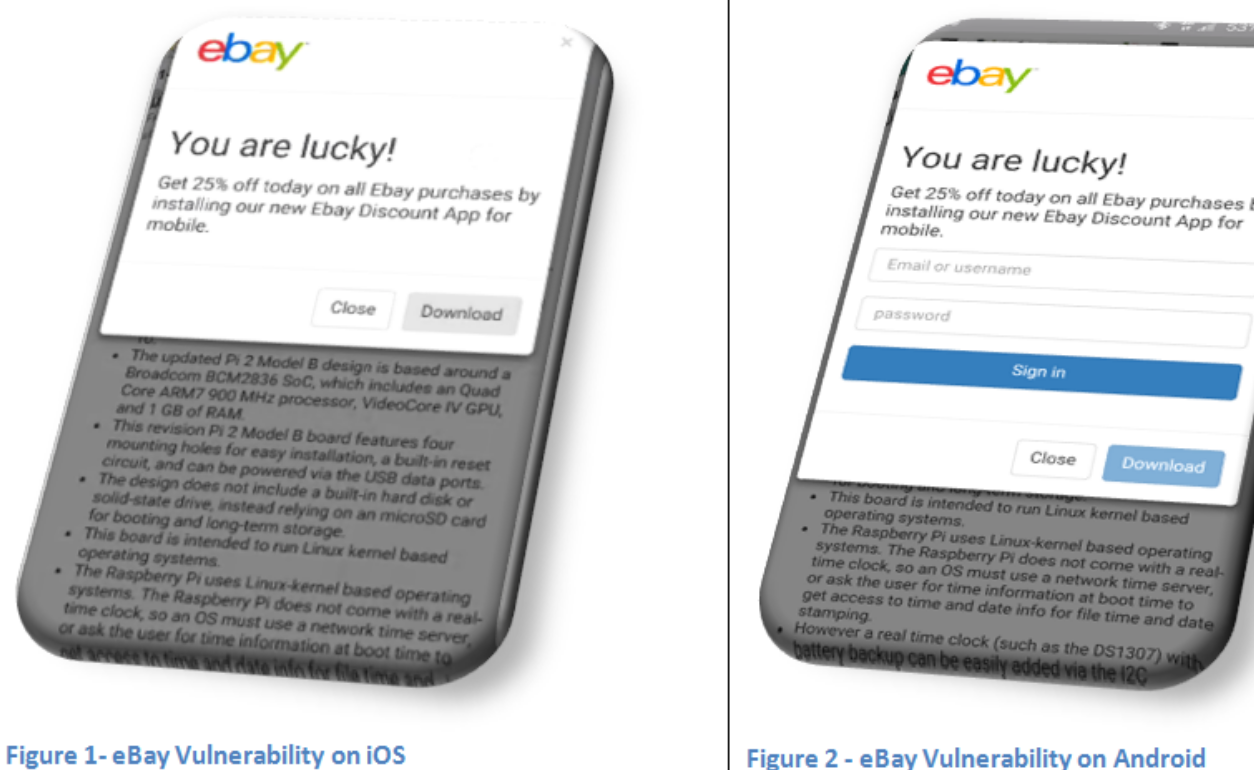

如图所示,消息出现在eBay的网站应用程序(具体地说,在攻击者在eBay网站上)引诱毫无戒心的用户下载一个新的易趣移动应用程序通。

例如,如果一个用户水龙头“下载”按钮时,他会不知不觉地恶意应用程序下载到移动设备。

检查…

eBay漏洞为网络犯罪提供了一个非常简单的赚钱方法:发送一个链接给一个用户,只要用户点击,就会执行攻击。黑客主要的威胁是传播恶意软件和窃取私人信息。另一个威胁是,攻击者可能会有另一

通过Gmail登录选项弹出或Facebook和劫持用户的账户,安全研究小组经理欧迪瓦努努说:我们应该努力的寻找常见的软件应用程序和网络平台的漏洞,并且修复它。

关于JSF**k

Kleppe说,这种技术,它使用非字母数字字符,允许攻击者绕过中间验证的难点 ,下面的基本词汇可以帮助我们写任何我们需要的:

1.[和]——访问数组元素,对象属性,得到数字和字符串元素。

2.(和)调用函数和避免解析错误。

3.+-附加字符串,总和,元素的数字。

4.!——元素布尔值。

逻辑是如何工作的

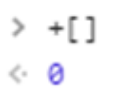

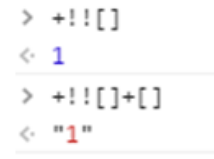

我们先来代表数字使用这种技术。如果你想要得到0,写成+[]:

这工作,因为我们从一个空列表打印第一个值,所以它是零。

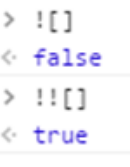

根据我们的基本词汇,如果你想投到布尔值“true”或“false”,我们只是添加一个感叹号“!”:

如果我们把“真正的”一个整数,1号。

将布尔值转换为整数,我们所要做的是增加+。如果我们想要的字符串,我们添加+[],如以下几点:

正如您可以看到的,逻辑很简单。如果我们想把它们变大数字如123,我们只写1,2,3为字符串并将一个整数。我们可以写任何整数我们喜欢用这项技术。

字符,我们写同样的符号和使用的输出作为一个数组,如以下几点:

真的——获得!![]

错误——获得![]

南——从铸造一个对象获得号码:+{}

“对象对象”——来自[]+{}

未定义,通过访问一个不存在的元素数组:[]+[][]

使用的符号,我们得到这些字符:“a”、“b”,“c”,“d”,“e”,“f”、“我”、“j”、“l”、“n”,“n”,“o”、“o”,“r”、“s”、“t”和“u”。

玩我们的字母,这些字符串,我们可以得到下列功能:

函数的数组(“排序”)(“构造函数”)

数组的数组(“构造函数”)

布尔从错误(“构造函数”)

数量从0(“构造函数”)

对象从{}(“构造函数”)

字符串的字符串(“构造函数”)

prototype.call从f(“调用”)

prototype.concat从字符串(“concat”)

prototype.join从数组(“加入”)

prototype.slice从数组(“片”)

prototype.sort从数组(“排序”)

探索DOM帮助我们拿到剩下的字符,如:

函数(返回位置)()给了我们“h”,“p”,“/”,所以我们现在可以创建一个字。

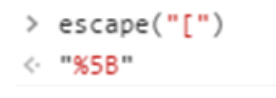

Unescape(“%”+HEXA_ASCII_VALUE)——我们缺少字符%,但可以获得通过逃避“(”。这给了我们%5b的输出。

下面的代码是在JavaScript标记文本警报(1):

结果是正常的JavaScript代码与6中非字母数字字符。

负责信息披露和eBay的反应

我们最初的报告是12月15日,紧随其后的是一个PoC的漏洞细节。

很显然,有人在eBay决定,这不是漏洞,因为他们允许活动内容?

让我们回到活动内容的主题。是的,eBay确实允许活动内容,但它有一个非常严格的政策来控制它允许(显而易见的原因)。

像我们展示了eBayPoC的安全团队,我们能够绕过他们的安全政策和插入恶意代码对我们卖家页面没有任何困难或限制。

本文为网络安全技术研究记录,文中技术研究环境为本地搭建或经过目标主体授权测试研究,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,在挖掘、提交相关漏洞的过程中,应严格遵守相关法律法规。