Android应用为了防止被反编译以及二次打包破解,常常会使用Android apk加壳技术去实现安全保护。但是有很多开发者对此并不在意,在此简单说下Android apk加壳技术实现步骤

方法/步骤

Android apk加壳技术实现步骤一

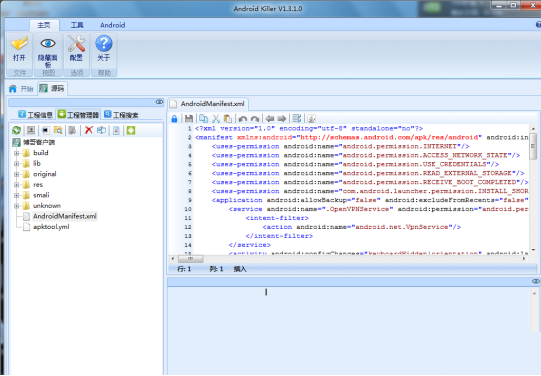

apktool 反编译apk文件,得到反编译后文件夹(assets(项目原始的assets),smali(项目的经过特殊处理的代码库,后缀smali),res(项目原始res),AndroidManifest.xml(项目原始manifest文件))

Android apk加壳技术实现步骤二

创建一个新的android项目,实现相关的类(尽量不去使用xml,所有需要用到的内容用代码实现),并生成apk文件

本帖隐藏的内容Android apk加壳技术实现步骤三

使用apktool反编译2中生成的apk文件,得到smali文件夹

Android apk加壳技术实现步骤四

将3中得到的smali文件夹加入1中的smali文件夹,并修改1中的AndroidManifest.xml,比如说设置应用从自己的activity启动,执行部分代码后再跳转至原始应用的启动页

Android apk加壳技术实现步骤五

使用apktool对处理完的文件夹进行编译,得到apk文件(未签名),然后再进行签名,得到已签名apk文件(可以在真机上安装运行)

Android apk加壳在爱加密平台—专业的Android apk加壳保护平台,Android应用主要保护是在dex加壳的基础上实现的,通过给Android apk加壳实现Android应用的加密保护,防止Android apk被反编译以及破解。

安卓apk技术免杀:

免杀是黑客领域的专用语,当apk被杀毒软件认为是病毒时,就需要对apk进行处理,让其能过杀毒软件,这个过程就叫免杀。

如何做免杀?

要短信如何做免杀,就要知道杀毒软件,判断病毒的依据.以下是我的个人见解

依据1:

包名,包名是应用的ID码,也就是区分应用的依据,这是最常见,也是最直接的方式,这种情况只要改一下包名就行了

依据2:

这种方式是也很常见,经常跟第一种相互配合,用于唯一的区分某个apk,避免误杀

依据3:

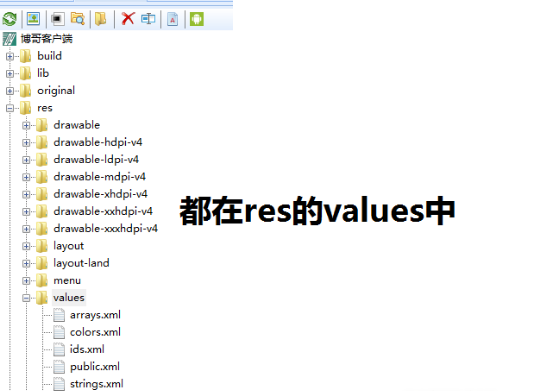

文件目录结构,由文件目录结构,包括类名,包名,或者res资源去辨别,或由apk生成hashcode或md5去区分,这种只要改动一下目录结构即可

依据4:

敏感权限的组合,如果一个用有着病毒apk的常用权限,比较短信,电话,或者联系人相关的,又有各种防缷载的权限,等等的组合,也可初步判断为 有问题的apk

p

以上是我个人见解.

首先需要Java SDK的支持 需要完整安装

下载

一般的apk的特征

都在这个名为res中的values中

点击strings.xml即可对其编辑

将其中一些特征改一下

如“你确定要卸载”改为“卸载”

这是一个很不错的方法

还有就是改apk的版本号

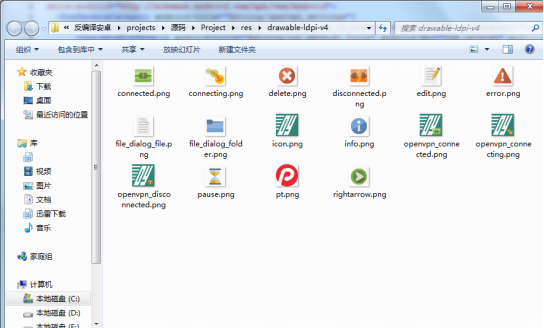

或者更改一些apk的图标

这也是一个不错的做法!!

然后你还可以改名 让这个apk成为自己的apk

这些都非常的简单哟!大家自己可以试试

需要的东西都是免费的

希望大家能够喜欢