那天给正在弟弟在网上寻找《语文》的朗读资料,来到了“语文课文朗诵网”,不仅各版本、各年级的资料都比较齐全,而且在试听后发现朗读者彭鹭的声音非常专业,非常适合小孩子跟着学习。但是,问题接着就来了:我们必须要停留在该网页上实时倾听,人家不提供下载服务。

貌似这是一个非常容易解决的小问题,但经过危险漫步一番尝试后却没能成功,包括查看网页的源文件搜索.mp3和.wav之类的音频文件、用迅雷等影音下载工具守株待兔,还有在本地的缓存文件夹中搜索……很郁闷,总不能让我因此去吧?或者,用最笨的办法:开Windows的“录音机”进行强行录音?静下来又想了想,总觉得其中一定有解决的方法,因为镶嵌网页中的Flash播放器既然能够将声音“送”到我们的耳边,那就说明音频数据一定是到达了我们本地;那么,它究竟会躲藏在什么地方呢?只能是本地的缓存文件夹,没第二个地方啊!再来!于是再次打开C:\Documents and Settings\Administrator\Local Settings\Temporary Internet Files,朋友们注意一下:这个长长的路径不用记,可以通过浏览器直接跳转:“工具”——“Internet选项”,先在“Internet属性”窗口的“常规”选项卡中点击中间“Internet临时文件”的“设置”按钮,然后点击“查看文件”按钮即可。按Ctrl-A选择所有的临时文件,再按Delete键删除它们,清一下场先;然后回到360浏览器访问目标课文“小英雄雨来”的朗诵页面,点击“播放”按钮.随时观察缓存文件夹中新增文件的变化情况(注意:不必听完页面朗诵,只要看到其进度条跑到最后即可)。文件倒是不多,但没发现有.mp3之类的声音文件及Flash文件产生;再看一下文件的大小,大部分都是几个KB的,不应该是接近10分钟音频文件的尺寸;不过,却有一个图片文件占用空间最大,是“14小英雄雨来jpg”,快到6MB了,从缓存文件夹中复制出来后双击打开,却无法预览。此时危险漫步立刻联想到在入侵安全测试进入网站后台管理的过程中,我们经常会将“小马.asp”直接修改成“小马jpg”以达到冒充图片文件、上传骗过网站过滤……该不会这个网站的设计者也是个同道中人吧一一将声音文件强行改为jpg“图片”文件下载到了用户的本地缓存文件夹?

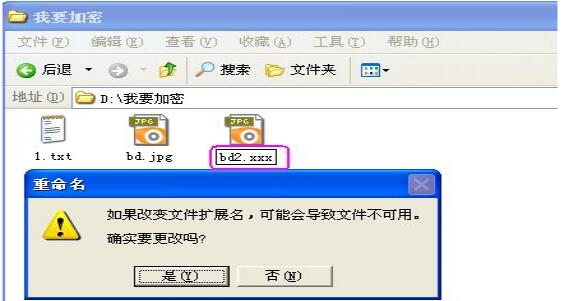

试试不就知道了?将这个.jpg的扩展名修改成.mp3,再双击,证实了刚才的想法,该网站果然是将缓存的声音文件施了“障眼法”,用强行修改文件扩展名的方法来将声音文件混为图片文件,达到防止用户从缓存中提取朗诵声音的目的,是不是很令人大跌眼镜呢?下载朗诵声音文件的问题很快被解决了,同时也很折服于该网站对技术的灵活处理,非常有想法,赞一个哈!谨以此来给大家提个小醒:在入侵目标和黑客工具等客观元素都相同的情况下,有时一个很小的变通就会带来完全不一样的结局,Fighting!加油!

本文为网络安全技术研究记录,文中技术研究环境为本地搭建或经过目标主体授权测试研究,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,在挖掘、提交相关漏洞的过程中,应严格遵守相关法律法规。