今天在Q上的时候朋友让帮忙检测一下他的网站的安全性,正好今天也没什么事情,就答应了下来。

打开他们主页,发现是PHP开发的。

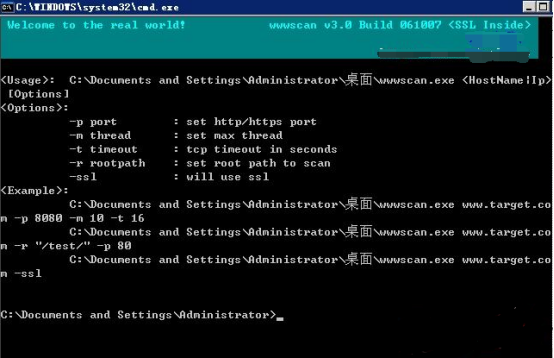

好了,先进行第一步的踩点吧。用wwwscan稍微扫描了一下,发现网站使用了eWebEditor和phpmyadmin。在eWebEditor还扫出了两个比较诱人的页面,那就先从他下手吧。

打开链接,看到的却只是一个空白的页面。暂且不管他,看是否还有其他的敏感文件,却意外的发现居然存在目录浏览的漏洞。呵呵,看来管理员有点疏忽了。随便翻了一下eWebEditor目录下的文件,第一个想法是寻找数据库和管理的登录页面的,然后用常规的方法突破获得更高权限的,但是寻找了一遍却什么也没有发现。木有db、也木有登陆口。好在事情也没有想象中的那么糟糕,发现了一个貌似能够上传的地方。嘿嘿,试试直接传小马吧。但正当我兴冲冲的准备上传的时候,却发现了一件令人相当无语的事情,页面上能够选择文件,但却没有上传按钮…顿时就思密达了……右键查看源代码,粗略浏览一下,的确是没有实现上传功能,但上传的接口是存在的。伤脑筋,居然遇上阉割版的家伙了,这种事情危险漫步以前还从来没遇到过。事情总是有解决的办法的,既然接口都放上去了他没实现功能,那就让我们帮他补全一下吧。将上面的源代码保存到本地,将他的fonn action地址加上面页面的链接,然后咱再给他加个提交按钮。

好了,将代码保存然后在本地打开修改后的文件,选择文件上传。虽然页面提示了一点小警告,但我们发现他返回了我们文件上传的地址。我们访问一下验证是否文件上传成功了。

刚才我上传的是一个php的一句话木马,先在web页面打开刚才上传返回的地址,发现没有提示文件不存在等错误,看来是个好兆头。

将地址添加到菜刀中,进行最后的确认。好了,到此此次的检测就算是告一段落了吧,相关的检测结果后来跟朋友说了一下。

本文为网络安全技术研究记录,文中技术研究环境为本地搭建或经过目标主体授权测试研究,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,在挖掘、提交相关漏洞的过程中,应严格遵守相关法律法规。