网奇EShop网上商城系统的注射漏洞,利用漏洞可以直接爆管理员用户名和密码。经过本地测试利用此漏洞。下面把这个漏洞简单介绍分析。

网奇EShop网上商城系统是基于.Net平台开发的免费商城系统,功能强大,操作方便,设置简便,无需任何设置,上传到支持asp.net的主机空间即可使用。目前最新版本为网奇Eshop网络商城系统v5.5。漏洞影响最新版本的网奇Eshop网络商城系统v5.5。

一、搭建测试网站

网奇Eshop网络商城系统根据采用数据库的不同分为Access版和MsSQL版。我是用网奇Eshop网络商城系统v5.5 ACC版在本地的虚拟机里做的测试。

下载网奇Eshop网络商城系统v5.5 ACC版的源代码,在虚拟机里的Windows系统中把解压出来的商城源代码wqshop5.5_AC文件夹下的所有文件复制到网站根目录下就完成了测试网站的搭建,无须进行安装操作。

二、漏洞利用过程

这个漏洞是在会员信息的地方存在注入漏洞,因此先来注册一个会员。点网站首页的“注册”按钮来注册了一个用户名为test,密码为123456,找回密码问题为123456,找回密码答案为654321的用户,注册成功后会自动以注册的用户登录。点“用户中心”来到用户中心,再点“会员信息”就打开了会员信息页面。就是在这里存在注入漏洞。

用户编号字段名为Meb erID,用户名的字段名为Name,密码的字段名为Pasword先来爆管理员用户的用户编号,在“会员信息”的“找回密码答案”处输入如下代码:

I',Name=Cstr(DLokUp(MebarID','admin'))+'点“修改用户信息”按钮后,在用户名处显示的是“1”,1就是管理员用户的用户编号。

接着来爆管理员用户的用户名,在“会员信息”的“找回密码答案”处输入如下代码:

I',Name=Cstr(DLoLUp('Name','meber','MemerID=1'))+'点“修改用户信息”按钮后,在用户名处显示了管理员的用户名admin。

再接着来爆管理员用户的密码,在“会员信息”的“找回密码答案”处输入如下代码:

I',Name=Ctr(DookUp('Pasword','member','MeberID=1'))+'点“修改用户信息”按钮后在用户名处显示的是7a57a5a743894aOe,是管理员密码的MD5值。

特别说明:以上注入语句是漏洞公布者提供的。

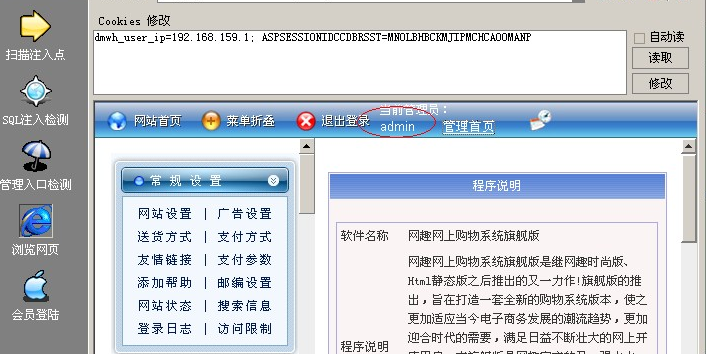

通过注入获得了管理员用户的用户名和密码的MD5值,只要能破解出密码就可以进入网奇EShop网上商城系统的后台了。

7a57a5a74384aoe在在线破解网站破解出的密码为admin。

假设你已经破解出了密码,下面可以来进后台了。网奇Eshop网络商城系统v5.5 ACC版的默认后台目录是Admin,访问就可以来到后台登录页面。用上面过程得到的管理员的用户名和密码进入了后台。在后台的文章管理的添加新闻的地方可以上传图片,上传了一个正常的小图片x.jpg,上传成功。

并且发现上传上去的文件没有被重命名,这是个好消息。怎样获得文件上传上去后的访问地址呢?双击xj.pg的缩略图,x.jpg就插入了文章中,点编辑器的“HTML”按钮后就看到了x.jpg的访问地址。原来上传的图片保存在网站目录下的/upload/uploadfiles/目录下。

尝试直接上传文件x.asp,提示“您无法上传这种类型的文件。”,上传失败。因为虚拟机中的Web服务器软件是IIS 6.0,考虑用IIS 6.0的解析漏洞来获得把ASP一句话服务端文件命名为x.asp;x.jpg,上传,获得上传后的访问地址,用lake2的eval最小马发送端连接,获得了shell,这种获得shell的方法有一定的局限性,要求Web服务器软件必须是IIS6.0,好在现在运行ASP.NET程序的Web服务器软件绝大多是IIS 6.0,这个条件很容易满足。

本文介绍的是别人公布的网奇EShop网上商城系统注射漏洞的测试以及利用过程。仅出于兴趣爱好,请不要用于非法用途。如果有朋友想在本机测试这个漏洞,可以去网上找一下这个源码。

本文为网络安全技术研究记录,文中技术研究环境为本地搭建或经过目标主体授权测试研究,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,在挖掘、提交相关漏洞的过程中,应严格遵守相关法律法规。