一、漏洞简介

新云网站内容管理系统是一套开源的WEB网站管理系统,采用目前非常成熟的ASP+Access/SQL开发而成。使用它,我们可以很方便的管理自己的网站,目前新云网站内容管理系统最新的版本是v4.0.0 SP2。本文要介绍的捕洞就出在新云网站内容管理系统v4.0.0 SP1以及未打官方最新补丁的v4.0.O SP2的问吧系统中。

新云的问吧是类似百度知道的互动知识问答分享平台,问吧采用自己的数据库,数据库文件为.asa格式,由于过滤不严,导致可以向数据库中插入一句话木马,从而拿到webshell。

二、虚拟机测试漏洞

下面我们具体来看一下如何利用这个漏洞来得到webshell,我从网上下载了存在漏洞的新云程序,在虚拟机的Windows中把网站搭建了起来。直接点击首页右上方的“新云问吧”就来到了问吧页面。

要想利用漏洞,我们需要先注册一个用户,在注册信息中想方设法插入我们的一句话木马。点“用户注册”来注册一个用户,“用户名”、“登录密码”、“邮件地址”等都可以随便填写,但“密码问题”需要特别注意,要填写“+撺数畲整煺焕敞蹉V=-|悄”,也就是<% execte rqest("a")%>a经过Unicode转码后的代码。

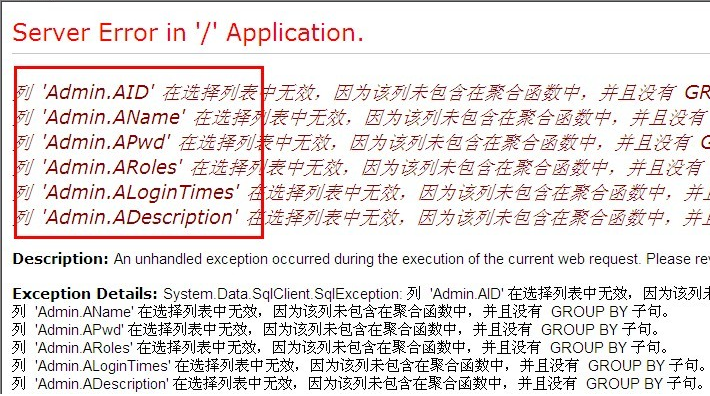

注册信息全部填写完毕后点“立即注册”按钮,注册成功后我们的一句话木马就插入到数据库中了,问吧数据库的默认地址是问吧耳录下的data目录下的sk_neap.asa,直接在浏览器中访问,看到了数据库的代码,拉到网页最下面,看到了熟悉的“类型不匹配:'exute'”,说明一句话木马已经成功的插入到数据库中了。

使用lake2的eval最小马的客户端程序来连接,连接密码为a,成功得到了webshell。

对于这个漏洞,新云官方也公布出了一个补丁,把问吧的数据库文件名字改为了sk_nwp.resx(路径没有变),

最后,为了方便大家在本机测试这个漏洞,我把存在漏洞的新云网站内容管理系统v4.0.0 SP2也一起打包收录了。

本文内容所提及均为本地测试或经过目标授权同意,旨在提供教育和研究信息,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,作者不鼓励或支持任何形式的非法破解行为。