在网上看到某人公布出了CityShop的一个注入漏洞,我就从网上下载了CityShop并在虚拟机里安装好后测试了一下,利用公布出的方法成功的拿到了Webshell。

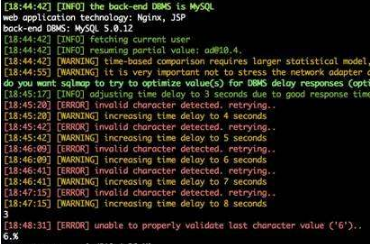

漏洞是出在section目录下的goods_script.php文件中,关键代码如下:上面代码中的$chknum=$conn->query("SELECTgooshit FROM".$tablepre."gods WHREgodsid=".$thisid);这句,其中的变量$thisid没有经过任何过滤就带入了sql,而且也没有使用单引号引起来,因此gpc也不用考虑了。

“CityShop sql injction Oday&后台获取webshell方法”,最关心的自然是如何利用漏洞来拿到webshell了,下面我们就来看这个漏洞的详细利用。

我从网上下载了CityShop的源代码,在虚拟机的PHP环境下安装好,访问地址为“http://127.0.0.1/cityhop/”,安装完成后点击给出的登录后台的链接却出现了错误提示。

“This file has epired”,我到网上搜索了一下,说是zend的版本太低或是设置的日期过期了,调整系统时间就可以解决。我把系统时间调整到2099年,问题果然解决了,成功的打开了后台登录页面。

我们直接在浏览器中访问,就成功的暴出来了管理员的用户名和密码信息。

用户名和密码的MD5值之间使用“|”隔开了,我们把“elOadc394ba59abbe56e057f0f883e”拿到CMD5等在线破解网站进行查询,得到了明文密码为123456。下面就可以登录后台了,CityShop的默认后台登录地址为http://127.0.0.1/cityshop/lovestu_manage/love_lgin.php”,登录时除了需要用户名和密码外还需要网站密匙。网站密匙默认为LOVESTU,它是保存在“/libs/config.inc.php”中的,如果修改了的话,MYSQL权限大点的注入点就可以load file了。

使用破解出来的密码成功登录进入了后台,接下来就是在后台寻找拿webshell的方格了。在“LOVESTUdio选项”一“广告管理”的“添加广告”中可以上传文件,上传文件时只是在本地对上传文件的后缀使用进行了检查,我们可以轻松绕过的。具体的操作步骤如下:在“广告管理”中添加一个广告,内容随便填写,“媒体”就随便找一个图片文件,这里我就找了个名为9.jpg的图片文件,广告添加成功后就会在广告列表中显示出来。

最上面那个名为test的广告就是我新添加的,下面就是最关键的操作了,在IE浏览器的图标上点右键选择“属性”,选择“安全”,把“Internet”的安全级别调整为高,这样IE就不会运行了(这里我们是以IE浏览器为例的,至于其它的浏览器大家请自己设置)。点击刚才新添加的test广告最右边的“详细/修改”,在打开的页面中的“媒体”中直接选择我们要上传的PHP木马,这里我选择的就是名为9.php的C99Shell,点“提交”按钮后提示“广告修改成功”,由于IE安全级别的原因,提示页面并没有自动跳转,点击“广告管理”来显示广告列表,发现PHP木马已经传上去了,名字为10_1201448040.jpg_1201449088.php。

直接点击PHP文件名,浏览器就会自动打开我们上传的PHP

本文为网络安全技术研究记录,文中技术研究环境为本地搭建或经过目标主体授权测试研究,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,在挖掘、提交相关漏洞的过程中,应严格遵守相关法律法规。