最近一段时间呆在家里挺无聊的。

通过后台可以看到我本地搭建使用的是PSP168的系统,我的第一想法就是看有没有最新的那个可以下载任意文件的漏洞简单的说,这个漏洞产生的原因其实是利用了程序的编码漏洞来下载配置和登录的日志文件,通过下载PSP168中的登录日志文件cache/adrninLogin Wp.s.php我们就可以得到aclmin的密码了,因为他记录adlmn登录时的日志信息,这其中就包括了admin的密码,不过密码是经过加密的。下面我们来看一下具体的下载方法,在浏览器中输入如下内容:http://test.Com//j ob, php?job=donlaa&url="aHROcDovL3Rlc3QuY29tL2NhY2hIL2FkbWlubG9naW5fbG9ncy5waHA=“,这里需要注意的是ur1=后边的内容是BASE64加崭的。来看一下这个网站有没有这个漏洞,这里我编写一个小上具直接使用就可以下载。

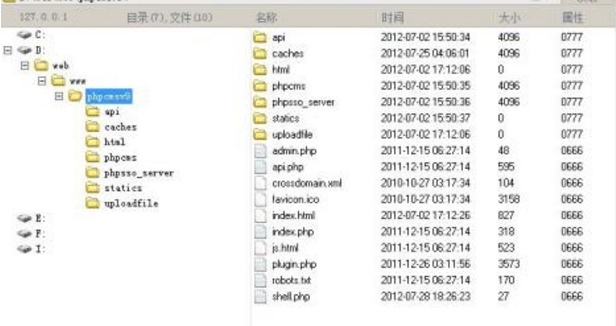

我发现这个网站确实存在这个漏洞,打开下载下来的文件,直接找到后台密码我们登录上去这时你会发现,原来那个直接上传的文件拓展名已经不能使用了,改了以后还是无法上传,我想了很多方法,最后在系统基本操作的独立页面管理中可以自己设定页面并净化处理,还可以将净化的页面修改成任意拓展名,这下有搞头了。

我只要修改一下模板就可以了,只要演示的php语句换成自己一句话木马就可以了,怎么样?是不是山重水复疑无路柳暗花明又一村?

本文为网络安全技术研究记录,文中技术研究环境为本地搭建或经过目标主体授权测试研究,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,在挖掘、提交相关漏洞的过程中,应严格遵守相关法律法规。