我很早之前就使用过移动加密来保护我的U盘了,不过我在网上了解了一遍后才知道原来这是高强度文件夹加密大师里的东西。那么今天我们就一起来破解它吧!我也希望这篇文章能对大家有所帮助。

首先第一步嘛当然是查壳,我们使用PEID载入程序,检测结果是“UPX 0.89.6 —1.02 / 1.05 — 1.24(Delphi) stub —> Markus & Laszlo”。我发现是UPX的壳,当然这个可是很好脱的。我们首先使用ESP定律法就可以搞定,我们将脱壳后的程序保存为ulockU.exe。然后我们来看看脱壳后的程序能不能运行,可以正常的运行(有一些程序,脱壳后需要修复或者源程序有自校验功能而无法正常运行)。然后我们再次使用PEID查壳,显示为“Borland Delphi 6.0 —7.0”,我们用它随便加密个东西吧,密码我设置成了0122。然后我们打开ulockU.exe随便输入一个密码,弹出了密码错误的对话框。

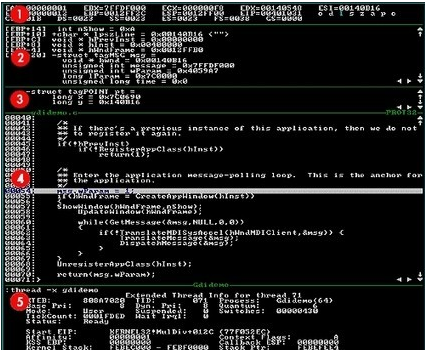

接着我们就使用OD载入ulockU.exe,查找关键字密码错误,定位到了004AD555 . BA B0D84A00 MOVEDX,ulockU.004AD8B0 ;密码错误!这句代码上我们可以使用鼠标一行行的往上点,但是因为跳转太多,我们不可能去验证每一个跳转,一句句往上点就可以知道是谁跳转到这里的。在004AD54E > \6A 00 PUSH 0这个位置可以看到上面有一个跳转来到了这里,这个跳转来自于004AD275。

我们来到这个跳转位置看一看,JNZ004AD54E的意思就是输入的密码错误,然后就跳到错的地方。我们肯定不能让它跳转的,我们双击这行将其改成JE 004AD54E,或者直接使用NOP填充,当然在这里我们需要说明的是,如果选择JE 004AD54E,那么输入正确的密码就会提示我们错误的,我们使用NOP就是抹掉这行语句,当然不管说什么都会是正确的。我们将修改后的程序保存为ulockU1.exe,然后一起来享受下我们的劳动成果吧!

我们再来看看它是不是明码比较,还是来到刚才跳转的地方,在它的上一句004AD270 .E8 6B775FFCALL ulockU.004049E0下断点,也就是F2,F9运行程序,我们在这里随便输入一个假密码,我在这里输入的是1234,这个时候我们注意观察寄存器里的值,哈哈,我们会发现EAX里已经有我们的真密码了。

下面我们就来制作文件补丁和内存注册机了,使用的工具当然还是KeyMake,当然需要说明的是,原文件是加壳的程序,而破解后的文件是修改了跳转。下面我们来制作注册机,其实也是很方便的,不懂的话自己也可以去网上搜索一下教程,也是有很多的。004AD270 . E8 6B77F5FF CALL ulockU.004049E0,指令的长度是5,这是因为E86B77F5FF每两个为一个长度,但具体的还是大家来实践一下吧!

本文内容所提及均为本地测试或经过目标授权同意,旨在提供教育和研究信息,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,作者不鼓励或支持任何形式的非法破解行为。