最近arp欺骗攻击闹得沸沸扬扬,到处都是arp攻击工具的下载,搞得整个网络血雨腥风。其实关于arp工具的详细使用,大家都可以在网上找一下,都是会有的。当然,这可害苦了我们这些在网吧里上网的,玩网游时经常掉线,可以说是可恨之极!那么我们就来反击一下arp攻击者吧!

那么我们如何才能知道局域网中是否有人在玩arp欺骗呢?一个简单的方法就是使用工具查看,我们打开anti arp sniffer,软件界面如下图所示。

我们在网关地址栏输入网关的ip地址,如果我们不知道网关的ip地址,可以在cmd下输入ipconfig -all查看,其中“default gateway ..........:192.168.1.1”就是网关的ip地址。然后点击“自动防护”,如果有人在进行arp攻击,anti arp sniffer就会有提示“4:29:29攻击者MAC地址:00-16-17-4a-65-56”。

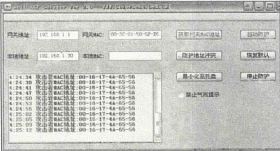

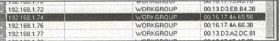

现在我们知道攻击者的MAC地址了,但是还不知道对方的ip地址,这个时候我们就要拿出lansee(局域网查看工具),我们打开它,点“搜索计算机”,过一会儿就会有结果了。

Lansee会把整个局域网内的计算机扫出来,我们来找对应的MAC地址的计算机,就是那个ip地址为192.168.1.74的电脑。现在我们开始反击,先拿出s.exe来扫描对方开放的端口,我们打开了135,139,443,1839,3077,18018端口。

其中1839和18018是万象网管软件的端口,其实也没有什么使用价值,而135等端口应该不可能有rpc溢出漏洞,我用ms05039scan和ms06040scan扫描了一下,没有检测到漏洞。算了,,那就是起来伪装来源ip。我们打开cmd,我输入ms06007.exe 192.168.1.74 192.168.1.75执行,提示我们send success!。不久本机上的anti arp sniffer已经没有提示了,说明那家伙的电脑已经死了,我们给他一点教训让他知道做坏事的下场。

现在有很多网吧中的电脑都没有打上ms06007的补丁,因此我希望大家在想这个拒绝服务攻击程序的时候一定要谨慎!

本文为网络安全技术研究记录,文中技术研究环境为本地搭建或经过目标主体授权测试研究,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,在挖掘、提交相关漏洞的过程中,应严格遵守相关法律法规。