来研究一下如何防御倒也算是个不错的。大家都知道,不管是入侵服务器,还是入侵成功后的一系列内网渗透行动,都有一个目的,就是连接对方的终端服务(当然种木马也是可以的,只不过木马都有自己的生命周期),并且入侵的手法与技巧,每个人也都会有自己的风格。

记得以前我介绍下面我本人的一些新发现,也就是管理员设置的终端登录权限只有指定的用户才可以,我认为这是最有杀伤力的,因为另外的5条都可以突破,但唯独这条限制很难被突破。我看了多年的黑客书籍以及网上的文章,基本上到最后大家都能连接并进入终端服务,有时我都搞不懂,到底是因为黑客太聪明,还是管理员不够谨慎才造成的。

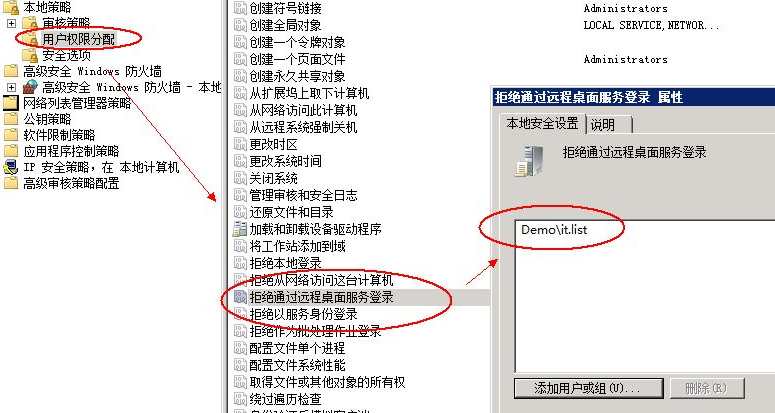

下面我们开始进行实验:系统为Windows,默认的帐号为administrator和guest,终端服务已经开启。默认情况下administrator属于administrators组,而guest则属于guests组。来看一下终端登录权限只有指定的用户才可以是怎么实现的,打开“控制面板”——“管理工具”—— “本地安全策略”,选择“本地策略”——“用户权限分配”,在右边的窗口中选择“通过终端服务允许登录”。

点击右键并选择“属性”,我们可以看到系统在默认情况下是允许administrators组与Guests组登录的,把这两个都删除掉(这里很关键),然后点击“添加用户或组”,只把administrator用户添加进去。

刚才我已经说过了,administrator是属于administrators组的,连接终端肯定没问题,而guest用户则属于Guests组肯定连接不上(因为我们设置的是通过用户名而不是通过用户组来识别的),那我们就把guest用户加入到administrators组来看看,加入到administrators组后,来连接远程终端。

看到没有,连接失败了,我们再把guest用户加入到remote desktop users组中来看看,加入到remote desktop users组后,再次来连接远程终端。

我们得出的结论就是,如果guest用户不在允许的远程终端登录用户列表里,那么不管是加入到administrators组,还是加入到remote desktop users组,都是无法连接的。大家可能还会想到使用控制台的方式来登录,命令为mstsc/console/vip,这种方法也是连接不上的。我们最后再来看看adnunistrator帐号到底能不能连接上,不然可能大家不会相信。

自此,整个攻防就告一段落了,当然为了系统更安全,我还还得把所有可能导致系统注册表、任务管理器启动的隐患排除掉,包括放大镜后门、屏幕键盘后门等。

本文为网络安全技术研究记录,文中技术研究环境为本地搭建或经过目标主体授权测试研究,内容已去除关键敏感信息和代码,以防止被恶意利用。文章内提及的漏洞均已修复,在挖掘、提交相关漏洞的过程中,应严格遵守相关法律法规。